format_list_bulleted Contenido

- Introducción: Cuando la Victoria se Convierte en Derrota

- La Operación del FBI: Desmantelando Flax Typhoon

- Aisuru: La Botnet que Aprovechó el Vacío

- Ataques Récord: La Nueva Era de los DDoS

- Dispositivos Vulnerables: El Talón de Aquiles de IoT

- Implicaciones para la Ciberseguridad Global

- Cómo Protegerse: Medidas de Defensa

- Conclusión: Lecciones de una Guerra Cibernética

Hackers transformaron la operación del FBI en un arma secreta de inteligencia artificial, creando Aisuru, la botnet más peligrosa con ataques DDoS nunca vistos.

En un giro inesperado que demuestra la volatilidad del panorama cibernético actual, lo que debería haber sido una victoria significativa para las fuerzas del orden se convirtió en una oportunidad para los ciberdelincuentes. El FBI desmanteló recientemente una botnet masiva operada por hackers patrocinados por el gobierno chino, pero en lugar de eliminar una amenaza, su acción abrió la puerta a que un grupo de hackers rivales se apoderara de los dispositivos limpiados y construyera un arma cibernética aún más poderosa.

Este incidente, que involucra a una botnet llamada Aisuru, ha resultado en algunos de los ataques de denegación de servicio distribuido (DDoS) más grandes jamás registrados, incluyendo uno que alcanzó los 11.5 terabits por segundo. ¿Cómo pudo suceder esto? ¿Qué lecciones podemos aprender de esta situación? Y, lo más importante, ¿qué significa para el futuro de la ciberseguridad global?

warning Un Escenario Inesperado

Lo que comenzó como una operación exitosa del FBI para desmantelar una botnet china se transformó rápidamente en una "carrera" por capturar los dispositivos liberados. Los hackers del grupo Aisuru actuaron con una velocidad impresionante, logrando tomar control de aproximadamente 95,000 dispositivos casi inmediatamente después de que el FBI los limpiara. Este incidente demuestra cómo en el mundo de la ciberseguridad, las victorias pueden ser efímeras y cómo los actores maliciosos pueden adaptarse y explotar incluso las operaciones de seguridad más bien planificadas.

security La Operación del FBI: Desmantelando Flax Typhoon

En septiembre de 2025, el Departamento de Justicia de Estados Unidos anunció una operación autorizada por un tribunal que logró interrumpir una botnet mundial compuesta por más de 200,000 dispositivos de consumidores en Estados Unidos y en todo el mundo. Según los documentos judiciales desclasificados en el Distrito Oeste de Pensilvania, los dispositivos de la botnet habían sido infectados por hackers patrocinados por el gobierno chino que trabajaban para Integrity Technology Group, una empresa con sede en Pekín conocida en el sector privado como "Flax Typhoon".

gavel Operación Judicial

La operación del FBI tomó el control de la infraestructura informática de los hackers y, entre otras medidas, envió comandos de desactivación a través de esa infraestructura hacia el malware en los dispositivos infectados. Durante el transcurso de la operación, hubo un intento de interferir con los esfuerzos de remediación del FBI mediante un ataque DDoS que apuntaba a la infraestructura operativa que la agencia estaba utilizando para ejecutar las órdenes del tribunal. Sin embargo, este ataque finalmente no logró impedir que el FBI interrumpiera la botnet.

El malware de la botnet infectó numerosos tipos de dispositivos de consumo, incluyendo routers de pequeña oficina/pequeño hogar (SOHO), cámaras IP, grabadoras de video digitales (DVR) y dispositivos de almacenamiento conectados en red (NAS). Estos dispositivos, una vez infectados, se conectaban a una red controlada por Integrity Technology Group, que se utilizaba para realizar actividades cibernéticas maliciosas disfrazadas de tráfico de internet rutinario de los dispositivos infectados.

El Fiscal General Merrick B. Garland declaró: "El Departamento de Justicia se está centrando en los grupos de hackers respaldados por el gobierno chino que atacan los dispositivos de ciudadanos estadounidenses inocentes y representan una seria amenaza para nuestra seguridad nacional". Esta operación fue la segunda vez este año que el Departamento de Justicia destruía una botnet utilizada por hackers respaldados por China para infiltrarse en dispositivos de consumo en Estados Unidos y en todo el mundo.

bug_report Aisuru: La Botnet que Aprovechó el Vacío

Casi inmediatamente después de que el FBI limpiara los dispositivos de la botnet Flax Typhoon, un grupo de hackers rivales conocido como Aisuru vio una oportunidad y actuó con una velocidad impresionante. Según Damian Menscher, ingeniero de seguridad de Google, "se convirtió en una carrera por tomarlos lo más rápido posible". Aisuru logró apoderarse de más de 95,000 dispositivos, aproximadamente una cuarta parte de los que habían sido liberados por el FBI.

"Hackers tomaron el control de los mismos dispositivos hackeados que el FBI acababa de limpiar. Lo que se suponía que era una victoria federal se convirtió en un festín, donde los criminales se movieron rápidamente para capturar casi 95,000 dispositivos que la agencia había liberado involuntariamente". - The Wall Street Journal

Lo que hace particularmente preocupante a Aisuru es la naturaleza de los dispositivos que controla. A diferencia de otras botnets que se basan principalmente en computadoras infectadas, Aisuru se especializa en dispositivos IoT: routers, televisores inteligentes y cámaras de seguridad. Estos son dispositivos que las personas a menudo olvidan, dejan conectados y rara vez actualizan, lo que los convierte en objetivos perfectos para los ciberdelincuentes.

priority_high Una Ventaja Estratégica

Una vez que un dispositivo es parte de una botnet, generalmente está "bloqueado" en ella, permitiendo solo una botnet a la vez. Cuando el FBI eliminó el malware anterior, esencialmente "liberó" estos dispositivos, creando una oportunidad que Aisuru aprovechó rápidamente. Este mecanismo de "un dispositivo, una botnet" es lo que permitió que Aisuru capturara tantos dispositivos tan rápidamente, convirtiendo una operación de seguridad exitosa en una oportunidad para los ciberdelincuentes.

Según expertos en ciberseguridad, Aisuru es aproximadamente 10 veces más grande que la notoria botnet Mirai, que en 2016 causó estragos en internet y dejó fuera de línea a sitios importantes como Twitter, Netflix y PayPal. Esta escala masiva le permite lanzar ataques DDoS de una magnitud sin precedentes, como se ha demostrado en las últimas semanas.

flash_on Ataques Récord: La Nueva Era de los DDoS

El 1 de septiembre, Cloudflare reportó que había registrado el ataque DDoS más grande jamás visto. El ataque alcanzó un pico de 11.5 terabits por segundo de tráfico basura, suficiente para matar la velocidad de descarga de más de 50,000 conexiones a internet domésticas de un solo golpe. Cloudflare publicó sobre ello en X, llamándolo un "récord mundial" en intensidad.

speed Ataques Hiper-volumétricos

Cloudflare informó que en las últimas semanas ha bloqueado automáticamente cientos de ataques DDoS hiper-volumétricos, con el más grande alcanzando picos de 5.1 mil millones de paquetes por segundo (Bpps) y 11.5 Tbps. El ataque de 11.5 Tbps fue una inundación UDP que provino principalmente de Google Cloud. Todo el ataque duró solo unos 35 segundos, lo que sugiere que podría haber sido una prueba de las capacidades completas de la botnet.

Pero este no fue el único ataque récord atribuido a Aisuru. En mayo de 2025, KrebsOnSecurity, un popular blog de ciberseguridad, fue golpeado por un ataque DDoS que alcanzó más de 6.3 terabits por segundo. Según Damian Menscher, el ingeniero de seguridad de Google que manejó la defensa del ataque, este fue el más grande que Google ha manejado jamás. En términos de tamaño puro, solo es superado por un ataque muy similar que Cloudflare mitigó y sobre el que informó en abril.

Los operadores de redes dicen que estos ataques fueron solo algunos de los muchos ataques similares en las últimas semanas. Los ataques fueron cortos pero masivos, algunos duraron solo segundos, lo que sugiere que podrían haber sido simplemente pruebas del poder completo de la botnet. El verdadero peligro, como señalan los expertos, es lo que estas botnets son capaces de hacer cuando se utilizan de manera más sostenida y con objetivos específicos.

warning El Peligro de los Ataques Cortos

Aunque estos ataques récord duraron solo segundos o minutos, su brevedad los hace particularmente peligrosos. Los sistemas de defensa DDoS tradicionales a menudo necesitan tiempo para detectar y mitigar un ataque, y los ataques ultrarrápidos pueden causar daño significativo antes de que las defensas puedan activarse completamente. Además, estos ataques cortos pero masivos podrían ser utilizados como "pruebas" por los ciberdelincuentes para evaluar las capacidades de su botnet antes de lanzar ataques más sostenidos contra objetivos más críticos.

devices Dispositivos Vulnerables: El Talón de Aquiles de IoT

Una de las razones por las que botnets como Aisuru pueden crecer tan rápidamente y alcanzar tamaños masivos es la naturaleza de los dispositivos que infectan. A diferencia de las botnets tradicionales que se basan en computadoras infectadas, Aisuru se especializa en dispositivos del Internet de las Cosas (IoT): routers, televisores inteligentes, cámaras de seguridad, sistemas de alarma y otros dispositivos conectados que se han vuelto omnipresentes en hogares y oficinas de todo el mundo.

router Dispositivos Olvidados pero Conectados

Estos dispositivos IoT presentan un objetivo perfecto para los ciberdelincuentes por varias razones. Primero, a menudo son "dispositivos olvidados": los usuarios los configuran una vez y luego rara vez piensan en ellos nuevamente. Segundo, rara vez reciben actualizaciones de seguridad, dejándolos vulnerables a exploits conocidos. Tercero, están diseñados para estar siempre conectados y encendidos, lo que los convierte en candidatos ideales para formar parte de una botnet. Finalmente, muchos de estos dispositivos tienen contraseñas predeterminadas o débiles que los usuarios nunca cambian.

El problema se ve exacerbado por la fragmentación del mercado de dispositivos IoT. Existen cientos de fabricantes diferentes, cada uno con sus propios sistemas operativos, protocolos y mecanismos de actualización. Esta falta de estandarización hace extremadamente difícil implementar medidas de seguridad amplias y efectivas en toda la industria.

Además, muchos dispositivos IoT tienen recursos computacionales limitados, lo que dificulta la implementación de soluciones de seguridad robustas. Un router doméstico típico, por ejemplo, puede tener solo unos pocos megabytes de memoria y un procesador relativamente lento, lo que hace que sea prácticamente imposible ejecutar software antivirus avanzado o sistemas de detección de intrusos.

trending_up Una Amenaza Creciente

El número de dispositivos IoT en todo el mundo sigue creciendo exponencialmente. Se estima que para 2025 habrá más de 30 mil millones de dispositivos IoT conectados globalmente. Cada uno de estos dispositivos representa un potencial punto de entrada para los ciberdelincuentes. A menos que se aborden fundamentalmente los problemas de seguridad en el diseño y la implementación de estos dispositivos, botnets como Aisuru seguirán creciendo y representando una amenaza cada vez mayor para la infraestructura crítica de internet.

public Implicaciones para la Ciberseguridad Global

El surgimiento de Aisuru y su capacidad para lanzar ataques DDoS de una magnitud sin precedentes tiene implicaciones profundas para la ciberseguridad global. Estos ataques no son simplemente una molestia; representan una amenaza existencial para la infraestructura de internet y para la economía digital en su conjunto.

business Amenaza para Empresas

Un ataque DDoS de la magnitud de los lanzados por Aisuru podría "matar a la mayoría de las empresas", como han advertido los expertos. Incluso las grandes corporaciones con infraestructura de ciberseguridad robusta tendrían dificultades para soportar un ataque de 11.5 terabits por segundo. Para las pequeñas y medianas empresas, un ataque de esta escala sería catastrófico, potencialmente causando una interrupción prolongada de los servicios, pérdida de ingresos y daño a la reputación que podría llevar al cierre del negocio.

Pero las implicaciones van más allá del mundo empresarial. Los ataques DDoS a esta escala podrían potencialmente interrumpir servicios esenciales, incluyendo atención médica, servicios financieros, sistemas de transporte y redes de comunicación. En un mundo cada vez más dependiente de la conectividad digital, incluso una interrupción breve de estos servicios podría tener consecuencias catastróficas.

Además, el incidente con Aisuru demuestra una vulnerabilidad fundamental en las operaciones de desmantelamiento de botnets. Cuando las fuerzas del orden limpian los dispositivos infectados, pueden estar creando involuntariamente una oportunidad para que otros grupos de hackers se apoderen de esos dispositivos. Esto plantea la pregunta de si las operaciones de desmantelamiento deberían incluir medidas para asegurar los dispositivos limpios contra la reinfección inmediata.

security Implicaciones Geopolíticas

El hecho de que la botnet original fuera operada por hackers patrocinados por el gobierno chino, y que posteriormente fuera aprovechada por otros actores maliciosos, añade una capa de complejidad geopolítica a la situación. Esto demuestra cómo las herramientas y tácticas desarrolladas por los actores estatales pueden filtrarse al mundo del ciberdelito y ser utilizadas por una variedad de actores con diferentes motivaciones. En el futuro, es probable que veamos más ejemplos de esta "difusión" de capacidades cibernéticas del estado al crimen organizado.

Finalmente, el surgimiento de botnets como Aisuru destaca la necesidad urgente de una respuesta internacional coordinada a las amenazas de ciberseguridad. Dado que estas botnets operan a través de fronteras y utilizan dispositivos de todo el mundo, ningún país puede abordar este problema de manera aislada. Se necesita una colaboración global entre gobiernos, empresas de tecnología, proveedores de servicios de internet y el sector privado para desarrollar estrategias efectivas para prevenir, detectar y mitigar estas amenazas.

shield Cómo Protegerse: Medidas de Defensa

Frente a la creciente amenaza de botnets como Aisuru, tanto los usuarios individuales como las organizaciones necesitan tomar medidas proactivas para protegerse. Aunque no existe una solución única que pueda prevenir todos los ataques, hay varias estrategias que pueden reducir significativamente el riesgo.

home Para Usuarios de Dispositivos IoT

Los propietarios de dispositivos IoT pueden tomar varias medidas para proteger sus dispositivos:

- Cambiar las contraseñas predeterminadas por contraseñas fuertes y únicas

- Mantener los dispositivos actualizados con los últimos parches de seguridad

- Desactivar funciones innecesarias o servicios que no se utilizan

- Segmentar la red doméstica, manteniendo los dispositivos IoT en una red separada de computadoras y teléfonos

- Investigar la reputación de seguridad del fabricante antes de comprar dispositivos IoT

business Para Empresas y Organizaciones

Las organizaciones necesitan implementar una defensa multicapa contra los ataques DDoS:

- Utilizar servicios de mitigación de DDoS especializados como Cloudflare, Akamai o Google Cloud Armor

- Implementar sistemas de detección y prevención de intrusiones (IDS/IPS)

- Realizar pruebas de penetración regulares para identificar vulnerabilidades

- Desarrollar un plan de respuesta a incidentes que incluya protocolos específicos para ataques DDoS

- Considerar el uso de servicios de protección DDoS "siempre activos" en lugar de soluciones activadas bajo demanda

A nivel de infraestructura de internet, los proveedores de servicios de internet (ISP) y los operadores de redes también tienen un papel crucial que desempeñar. Pueden implementar filtros de tráfico en sus bordes de red para bloquear paquetes malformados o sospechosos antes de que lleguen a los clientes. Además, pueden colaborar entre sí para compartir información sobre amenazas y coordinar la respuesta a los ataques a gran escala.

policy Medidas Regulatorias y de Industria

A largo plazo, se necesitan cambios regulatorios y de industria para abordar fundamentalmente el problema de la seguridad de los dispositivos IoT. Esto podría incluir estándares de seguridad obligatorios para dispositivos IoT, requisitos para actualizaciones de seguridad a largo plazo, y responsabilidad legal para los fabricantes cuando los dispositivos inseguros causan daño. Algunas jurisdicciones ya están comenzando a implementar estas medidas, pero se necesita un enfoque más global y coordinado para tener un impacto significativo.

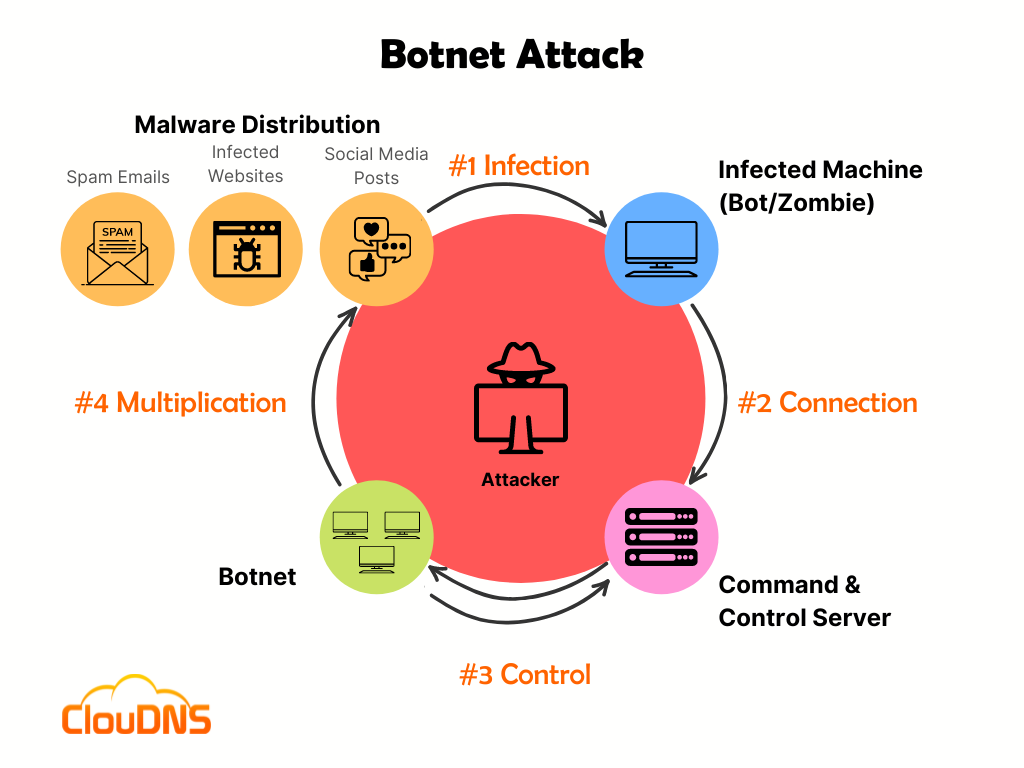

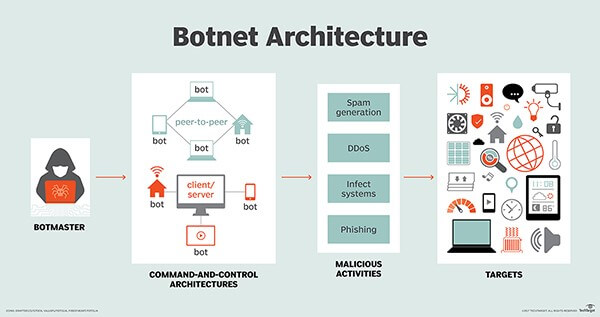

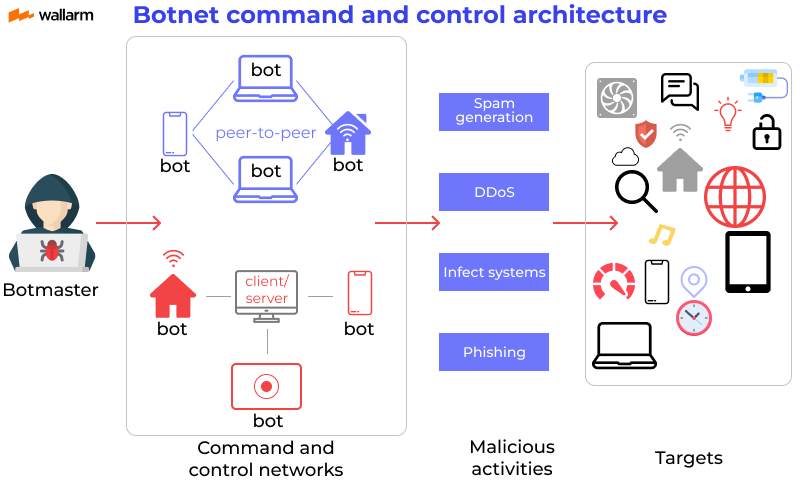

play_circle Cómo Funcionan las Botnets DDoS

Para comprender mejor el funcionamiento de las botnets DDoS como Aisuru, te invitamos a ver este video explicativo:

summarize Conclusión: Lecciones de una Guerra Cibernética

El caso de Aisuru demuestra la naturaleza compleja y en constante evolución de las amenazas cibernéticas. Lo que comenzó como una operación exitosa del FBI para desmantelar una botnet china se convirtió rápidamente en una oportunidad para que otros actores maliciosos construyeran un arma aún más poderosa. Este incidente nos enseña varias lecciones importantes sobre el estado actual de la ciberseguridad y los desafíos que enfrentamos.

psychology La Adaptación Rápida de los Actores Maliciosos

Una de las lecciones más importantes de este incidente es la increíble velocidad con la que los actores maliciosos pueden adaptarse y explotar nuevas situaciones. El hecho de que Aisuru pudiera capturar casi 95,000 dispositivos casi inmediatamente después de que el FBI los limpiara demuestra una agilidad y sofisticación preocupantes. En el mundo de la ciberseguridad, las ventajas son temporales y los adversarios pueden convertir rápidamente las victorias en derrotas.

Esto sugiere que las operaciones de seguridad necesitan ser más integrales, considerando no solo cómo desmantelar las amenazas existentes, sino también cómo prevenir que otros actores exploten el vacío dejado. Las operaciones de desmantelamiento de botnets deben incluir medidas para asegurar los dispositivos limpios contra la reinfección inmediata, posiblemente mediante la implementación de parches de seguridad o la configuración de contraseñas seguras.

Otra lección importante es la creciente sofisticación y escala de las amenazas DDoS. Los ataques de 11.5 terabits por segundo lanzados por Aisuru representan un nuevo nivel de amenaza que muchas organizaciones simplemente no están preparadas para enfrentar. A medida que más dispositivos IoT se conectan a internet, el potencial para botnets aún más grandes y ataques aún más destructivos solo aumentará.

priority_high La Necesidad de un Enfoque Coordinado

El caso de Aisuru también destaca la necesidad de un enfoque más coordinado y colaborativo para abordar las amenazas cibernéticas. Ninguna organización, ni siquiera una agencia tan poderosa como el FBI, puede abordar estos problemas de manera aislada. Se necesita una colaboración global entre gobiernos, empresas de tecnología, proveedores de servicios de internet y el sector privado para desarrollar estrategias efectivas para prevenir, detectar y mitigar estas amenazas.

Finalmente, este incidente subraya la importancia fundamental de mejorar la seguridad de los dispositivos IoT. Mientras sigamos fabricando y desplegando dispositivos con seguridad deficiente, seguiremos creando el combustible para botnets como Aisuru. Esto requiere cambios tanto a nivel de diseño de productos como a nivel regulatorio, asegurando que los dispositivos IoT tengan seguridad incorporada desde el principio en lugar de ser una consideración posterior.

"Para la mayoría de las empresas, un ataque de este tamaño las mataría. Se convirtió en una carrera por tomarlos lo más rápido posible". - Damian Menscher, ingeniero de seguridad de Google

En última instancia, la historia de Aisuru es un recordatorio de que en la guerra cibernética, no hay victorias permanentes. Cada operación exitosa, cada avance en seguridad, cada medida de protección puede ser potencialmente explotada o superada por actores maliciosos determinados. La ciberseguridad no es un destino, sino un proceso continuo de adaptación, aprendizaje y mejora constante.

A medida que avanzamos hacia un futuro cada vez más conectado, con miles de millones de dispositivos IoT formando parte de nuestra infraestructura crítica, las lecciones aprendidas de incidentes como el de Aisuru serán cada vez más importantes. La pregunta no es si habrá más botnets como Aisuru en el futuro, sino cuán preparados estaremos para enfrentarlas cuando aparezcan.