format_list_bulleted Contenido

- Introducción: La Nueva Era de la Seguridad Móvil

- ¿Qué es Memory Integrity Enforcement?

- El Contexto: Una Guerra Contra el Spyware

- ¿Cómo Funciona MIE a Nivel Técnico?

- El Chip A19: Diseñado para la Seguridad

- El Impacto: Redefiniendo la Seguridad Móvil

- El Futuro de la Seguridad en Dispositivos Móviles

- Conclusión: Un Paso Adelante en la Protección

Descubre Memory Integrity Enforcement, la revolucionaria característica de seguridad del iPhone 17 que combate el spyware a nivel de hardware

¿Alguna vez te has preguntado cuán seguro es realmente tu smartphone? En un mundo donde las amenazas digitales evolucionan constantemente, Apple ha dado un paso audaz con su último iPhone 17, introduciendo Memory Integrity Enforcement (MIE), una característica que promete cambiar las reglas del juego en la seguridad móvil. Como alguien que ha seguido de cerca la evolución de las amenazas digitales, debo admitir que esto me ha dejado impresionado.

lightbulb Un Cambio Radical en la Seguridad

Apple describe MIE como "la actualización más significativa para la seguridad de memoria en la historia de los sistemas operativos de consumo". No se trata simplemente de otro parche de seguridad, sino de un enfoque completamente nuevo que integra protecciones a nivel de hardware para combatir una de las vulnerabilidades más persistentes en el mundo digital: la corrupción de memoria.

Lo que hace que MIE sea tan revolucionario es su enfoque proactivo. En lugar de simplemente reaccionar a las amenazas cuando aparecen, Apple ha diseñado un sistema que cierra de raíz clases enteras de vulnerabilidades antes de que puedan ser explotadas. Es como si, en lugar de poner puertas en cada habitación de una casa, hubieran construido la casa con muros reforzados desde los cimientos. ¿No es eso algo que deberíamos esperar de nuestros dispositivos?

security ¿Qué es Memory Integrity Enforcement?

Memory Integrity Enforcement (MIE) es el resultado de un esfuerzo de diseño e ingeniería sin precedentes que abarca media década, combinando las fortalezas únicas del hardware de Apple silicon con la seguridad avanzada del sistema operativo. En esencia, MIE agrega etiquetas ocultas a cada bloque de memoria en el iPhone. Si algo quiere usar esa memoria pero no coincide con la etiqueta oculta, simplemente se bloquea.

verified Siempre Activo y Síncrono

A diferencia de otras soluciones como el Memory Tagging Extension (MTE) de Android, que puede funcionar de forma asíncrona o ser opcional para los desarrolladores, MIE está siempre activo y funciona de manera síncrona. Esto significa que cualquier intento de corrupción de memoria se detecta y bloquea inmediatamente, sin dejar ventanas de oportunidad para los atacantes.

Piensa en MIE como un guardia de seguridad no solo en la entrada de un edificio, sino en cada habitación, verificando credenciales constantemente. El hardware se encarga de hacer estas verificaciones de etiquetas de forma síncrona, y cualquier desajuste hace que el proceso se bloquee al instante. Esto crea lo que los investigadores llaman "políticas de cumplimiento de confidencialidad de etiquetas", haciendo exponencialmente más difícil para los atacantes predecir o abusar de los patrones de asignación de memoria.

"Memory Integrity Enforcement (MIE) es la culminación de un esfuerzo de diseño e ingeniería sin precedentes que combina las fortalezas únicas del hardware de Apple silicon con nuestra avanzada seguridad del sistema operativo para proporcionar una protección de seguridad de memoria siempre activa y de primera clase en nuestros dispositivos". - Apple Security Research

history El Contexto: Una Guerra Contra el Spyware

Para entender realmente la importancia de MIE, necesitamos mirar el panorama de amenazas actual. Recientemente, Apple notificó a usuarios de iPhone en 98 países que habían sido objetivo de ataques de spyware mercenario. Este tipo de spyware, desarrollado por empresas privadas y vendido a actores estatales, es sofisticado y bien financiado. No estamos hablando del malware común que busca robar contraseñas de tarjetas de crédito, sino de herramientas de vigilancia de alta gama utilizadas por estados-nación para apuntar a individuos de alto riesgo.

warning Una Amenaza Creciente

El equipo de investigación de iVerify encontró 2.5 dispositivos infectados por cada mil usuarios escaneados, lo que implica que más de 2.5 millones de dispositivos podrían estar infectados globalmente. Esto representa un aumento alarmante comparado con el reporte del Proyecto Pegasus de hace tres años, que mencionaba alrededor de 50,000 dispositivos afectados.

Las tácticas de estos spyware son despiadadas. Herramientas como Pegasus pueden infectar un dispositivo sin necesidad de que el usuario haga clic en ningún enlace (lo que se conoce como exploits de "cero clic"). Una vez instalado, pueden acceder a mensajes, correos electrónicos, registros de llamadas, fotos, y pueden activar el micrófono y la cámara a voluntad. Básicamente, convierten tu teléfono en un dispositivo de vigilancia en tu propio bolsillo.

La evolución del spyware en iPhone ha sido fascinante. Comenzó con herramientas basadas en jailbreak que requerían acceso físico al dispositivo. Luego, cuando Apple fortaleció sus defensas, los atacantes se movieron a explotar vulnerabilidades en iCloud. Cuando Apple cerró esas brechas con autenticación de dos factores y cifrado mejorado, los atacantes encontraron nuevas vías como la sincronización Wi-Fi de iTunes. Ahora, con MIE, Apple está intentando cerrar el capítulo de esta guerra de gato y ratón a nivel de hardware.

memory ¿Cómo Funciona MIE a Nivel Técnico?

A nivel técnico, MIE se basa en tres pilares fundamentales: asignadores de memoria seguros, Enhanced Memory Tagging Extension (EMTE) y políticas de cumplimiento de confidencialidad de etiquetas. Vamos a desglosar cada uno de estos componentes.

architecture Asignadores de Memoria Seguros

MIE comienza con los asignadores de memoria seguros de Apple - kalloc_type para el kernel y xzone malloc para userland. Estos asignadores utilizan información de tipo para decidir cómo organizar las asignaciones de memoria, lo que dificulta que los atacantes creen interpretaciones superpuestas de memoria, una técnica común en exploits de corrupción de memoria.

Enhanced Memory Tagging Extension (EMTE)

El componente central de MIE es EMTE, una versión mejorada de la especificación Memory Tagging Extension de ARM. En EMTE, cada bloque pequeño de memoria se asigna una etiqueta de "asignación" aleatoria, y cada puntero que hace referencia a esa memoria lleva una etiqueta de "puntero" correspondiente. En cada carga o almacenamiento, la CPU verifica las dos etiquetas. Si no coinciden, el proceso se bloquea inmediatamente.

Protección Contra Vulnerabilidades Comunes

EMTE protege eficazmente contra dos de los tipos más comunes de corrupción de memoria: desbordamientos de búfer y vulnerabilidades use-after-free. Para desbordamientos de búfer, el asignador utiliza diferentes etiquetas para asignaciones vecinas. Si una solicitud para acceder a la memoria se desborda hacia la memoria adyacente que tiene una etiqueta diferente, el hardware la bloquea. Para vulnerabilidades use-after-free, el asignador es responsable de retiquetar la memoria a medida que se reutiliza para otros propósitos, bloqueando cualquier intento de acceder a la memoria liberada con la etiqueta anterior.

Confidencialidad de Etiquetas

Una adición crucial es Tag Confidentiality Enforcement, un mecanismo que evita que las etiquetas se filtren a través de canales laterales o ataques de ejecución especulativa. Esto es importante porque las etiquetas de asignación son de baja entropía (comúnmente de cuatro bits), y sin confidencialidad, los atacantes podrían sondear o forzar bruscamente su camino para eludir las protecciones.

developer_board El Chip A19: Diseñado para la Seguridad

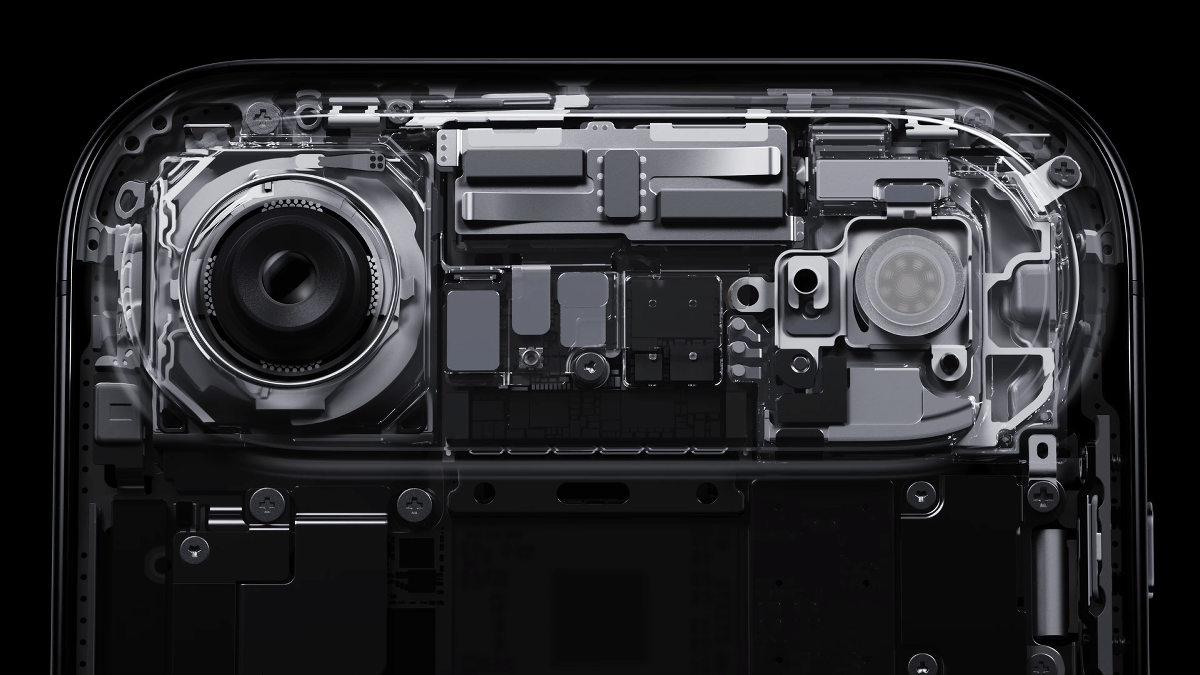

Toda esta innovación no sería posible sin el hardware adecuado. El iPhone 17 viene en tres variantes: el modelo estándar con un chip A19, y los modelos iPhone Air e iPhone 17 Pro con versiones del chip A19 Pro. Todos estos chips están construidos en un proceso avanzado de 3 nanómetros y diseñados específicamente para soportar MIE.

speed Rendimiento y Eficiencia

Se rumorea que ambos chips ofrecen velocidades hasta un 15% más rápidas que el A18, mientras que el consumo de energía podría reducirse hasta en un 30%. La mayor densidad de transistores del proceso de 3nm permite a Apple dedicar espacio a la seguridad sin sacrificar el rendimiento. Esto es crucial, ya que uno de los desafíos históricos del etiquetado de memoria ha sido equilibrar la seguridad con el rendimiento.

En lugar de simplemente añadir seguridad sobre la arquitectura existente, Apple ha tejido Enhanced Memory Tagging Extension (EMTE) en el diseño central del chip. El resultado es que el etiquetado de memoria se ejecuta con un costo de rendimiento casi nulo, haciendo que la protección integral sea factible en un dispositivo de consumo. Esto es algo que simplemente no era posible con generaciones anteriores de hardware.

Los modelos iPhone 17 Pro también cuentan con una arquitectura térmica actualizada que utiliza enfriamiento por cámara de vapor, mejorando aún más el rendimiento del chip A19 Pro. Con el nuevo chip y el diseño térmico actualizado, la CPU y la GPU en el A19 Pro ofrecen un 40% más de rendimiento sostenido que el A18 Pro en los modelos iPhone 16.

trending_up El Impacto: Redefiniendo la Seguridad Móvil

El lanzamiento de MIE tiene implicaciones significativas que van más allá de simplemente proteger los iPhones. En el fondo, esto no es solo un truco técnico de Apple. Es un movimiento calculado para cambiar la economía de los ataques móviles. Apple afirma que estos cambios hacen que el "spyware mercenario" sea significativamente más caro de desarrollar y representan un gran desafío para la industria de la vigilancia.

insights Un Cambio en las Reglas del Juego

Durante años, los atacantes avanzados se apoyaron en la corrupción de memoria como la columna vertebral de sus herramientas. MIE fuerza un reinicio. Lograr los mismos resultados ahora exige más recursos, más tiempo y más experiencia. Los costos aumentan, los defensores obtienen ventaja. Es un cambio fundamental en el equilibrio de poder entre atacantes y defensores.

Protección para Todo el Ecosistema

Apple también ha agregado mejoras de seguridad de memoria para hardware más antiguo que no admite las nuevas funciones de etiquetado, una estrategia más amplia que protege a los usuarios en todo el ecosistema. Esto demuestra que la seguridad no se limita únicamente al último modelo insignia, sino que es una preocupación que abarca toda la base de usuarios de Apple.

Herramientas para Desarrolladores

Apple no se está quedando con esta tecnología para sí misma. Las aplicaciones de terceros como navegadores y plataformas de mensajería pueden optar por las protecciones MIE utilizando la configuración Enhanced Security de Xcode. Esto significa que las aplicaciones que usas diariamente, Safari, Messages, WhatsApp, Signal, incluso navegadores de terceros, pueden beneficiarse de la misma protección que guarda el kernel de iOS.

A medida que más aplicaciones adopten la protección EMTE, los atacantes tendrán más dificultades para pivotar entre procesos. El entorno de software se fortalece, y la explotación se vuelve más difícil y más costosa. Es un efecto dominó que podría transformar por completo el panorama de la seguridad móvil.

play_circle MIE en Acción

Para comprender mejor las capacidades y el funcionamiento de Memory Integrity Enforcement, te invitamos a ver este video que explica sus principales características y funcionalidades:

visibility El Futuro de la Seguridad en Dispositivos Móviles

Los efectos de ondulación de MIE ya son visibles en la industria. Cuando Apple envía seguridad a nivel de hardware a esta escala, tiende a establecer una nueva línea de base que los competidores deben responder. Es probable que veamos un movimiento más rápido hacia características de seguridad de memoria similares en todo el ecosistema de Android, impulsado por la presión competitiva y la demanda de los usuarios.

auto_awesome Un Nuevo Paradigma de Seguridad

Lo que realmente destaca es el cambio en la postura. En lugar de parchear cada agujero a medida que aparece, Apple está cerrando alas enteras del edificio a nivel de hardware. Son diferentes reglas de compromiso, y por una vez, favorecen al usuario. Este enfoque proactivo podría convertirse en el estándar de la industria en los próximos años.

La pregunta que debemos hacernos es: ¿estamos presenciando el comienzo del fin de la era de los exploits de memoria? Si bien es poco probable que MIE elimine por completo todas las vulnerabilidades de seguridad, sin duda representa un paso significativo hacia dispositivos más seguros. Y en un mundo donde nuestras vidas digitales están cada vez más entrelazadas con nuestros dispositivos físicos, esto no es solo una mejora técnica, sino una necesidad fundamental.

summarize Conclusión: Un Paso Adelante en la Protección

Memory Integrity Enforcement en el iPhone 17 representa sin duda un hito en la evolución de la seguridad móvil. Al integrar protecciones a nivel de hardware que combaten clases enteras de vulnerabilidades, Apple no solo está protegiendo a sus usuarios contra las amenazas actuales, sino que está sentando las bases para un futuro donde los dispositivos sean inherentemente más seguros.

psychology Reflexión Final

Como usuarios, a menudo damos por sentada la seguridad de nuestros dispositivos, pero la realidad es que vivimos en un entorno digital cada vez más hostil. La introducción de MIE nos recuerda que la seguridad no es un destino, sino un viaje continuo de innovación y adaptación.

¿Qué opinas sobre este enfoque de seguridad a nivel de hardware? ¿Crees que otros fabricantes seguirán los pasos de Apple? La conversación sobre la seguridad móvil está lejos de terminar, y tu perspectiva es valiosa. Comparte tus thoughts en los comentarios below.

En última instancia, Memory Integrity Enforcement no es solo una característica técnica del iPhone 17; es un cambio fundamental en cómo abordamos la seguridad en la era digital. Al pasar de un modelo reactivo a uno proactivo, Apple está redefiniendo lo que significa estar seguro en un mundo interconectado. Y eso, sin duda, es algo que celebra todo aquel que valora su privacidad y seguridad digital.