format_list_bulleted Contenido

- Introducción: Un nuevo desafío para la seguridad en la nube

- ¿Qué es Heracles?

- Procesadores afectados y alcance

- Cómo funciona el ataque

- Implicaciones para la seguridad empresarial

- Soluciones y mitigaciones

- Contexto histórico: Vulnerabilidades en procesadores

- El futuro de la seguridad en procesadores AMD

- Conclusión: Lecciones aprendidas

Heracles: La vulnerabilidad que socava la seguridad de los procesadores AMD EPYC en entornos de nube

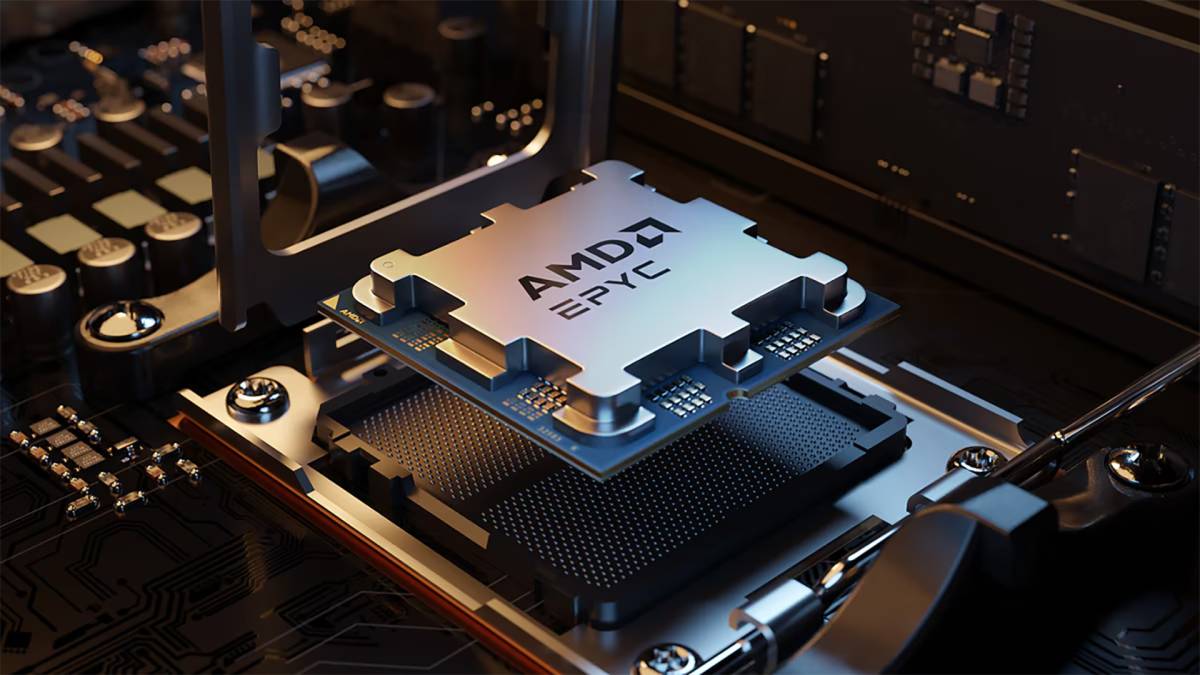

En el panorama constante de la ciberseguridad, donde cada avance en protección parece ser seguido por un nuevo descubrimiento de vulnerabilidades, recientemente ha emergido un nuevo desafío para la infraestructura crítica de empresas y proveedores de servicios en la nube. Un equipo de investigadores de la prestigiosa Escuela Politécnica Federal de Zúrich (ETH Zúrich) ha descubierto una vulnerabilidad en los procesadores AMD EPYC que compromete una de las tecnologías de seguridad más importantes para entornos de virtualización.

Bautizada como "Heracles", esta vulnerabilidad representa un golpe significativo para la tecnología SEV-SNP (Secure Encrypted Virtualization - Secure Nested Paging) de AMD, diseñada específicamente para crear máquinas virtuales confidenciales que protegen los datos incluso ante un hipervisor malicioso. El descubrimiento no solo expone una debilidad técnica, sino que también plantea serias preguntas sobre la eficacia de las soluciones actuales de seguridad en entornos de nube y virtualización.

warning Un hallazgo preocupante

Lo que hace especialmente preocupante a Heracles es que logra burlar precisamente uno de los mecanismos de seguridad más robustos diseñados para proteger datos sensibles en entornos de nube. La tecnología SEV-SNP prometía un nivel de seguridad tal que ni siquiera el administrador del sistema podría acceder a los datos de las máquinas virtuales, una característica crucial para empresas que manejan información confidencial como datos financieros, secretos comerciales o información personal protegida.

En este artículo, analizaremos en profundidad qué es exactamente la vulnerabilidad Heracles, cómo funciona, qué procesadores afecta, cuáles son sus implicaciones para la seguridad empresarial y qué soluciones se han propuesto. También exploraremos el contexto histórico de las vulnerabilidades en procesadores y las lecciones que podemos aprender de este descubrimiento para el futuro de la seguridad informática.

bug_report ¿Qué es Heracles?

Heracles es una vulnerabilidad de seguridad descubierta en los procesadores AMD EPYC de tercera y cuarta generación que afecta específicamente a la tecnología SEV-SNP (Secure Encrypted Virtualization - Secure Nested Paging). Se trata de un ataque de canal lateral que permite a un hipervisor malicioso acceder a datos confidenciales almacenados en máquinas virtuales que deberían estar protegidas por el cifrado de hardware.

lock_open Un ataque de canal lateral sofisticado

A diferencia de las vulnerabilidades tradicionales que explotan errores de software o configuraciones incorrectas, Heracles es un ataque de canal lateral que aprovecha características inherentes al diseño del hardware. Estos tipos de ataques son particularmente preocupantes porque no pueden ser parcheados fácilmente mediante actualizaciones de software y suelen requerir cambios en el diseño del hardware o mitigaciones que pueden afectar el rendimiento.

visibility Acceso a datos supuestamente protegidos

El objetivo principal de la tecnología SEV-SNP es crear máquinas virtuales confidenciales (CVM) donde ni siquiera el hipervisor, que normalmente tiene el máximo nivel de privilegios en un sistema de virtualización, pueda acceder al contenido de la memoria de las máquinas virtuales. Heracles logra burlar esta protección al permitir que un hipervisor malicioso reconstruya el contenido de la memoria cifrada mediante la observación de cómo se comportan los datos cuando son movidos dentro de la RAM.

compare_arrows El nombre y su significado

El nombre "Heracles" no es casual. En la mitología griega, Heracles (Hércules en la mitología romana) era conocido por su fuerza sobrehumana y por realizar tareas aparentemente imposibles. De manera similar, esta vulnerabilidad logra lo que debería ser imposible: acceder a datos que están teóricamente protegidos por cifrado de hardware. Además, el término hace referencia a un "oráculo de texto plano elegido" (chosen-plaintext oracle), una técnica criptográfica que los investigadores utilizan para descifrar información.

science El contexto técnico

Para entender completamente Heracles, es necesario conocer algunos conceptos técnicos fundamentales. SEV-SNP utiliza el modo de cifrado XEX (Xor-Encrypt-Xor) con tweak, lo que significa que el mismo dato cifrado en diferentes ubicaciones de memoria producirá resultados diferentes. Esta característica está diseñada precisamente para prevenir ataques de canal lateral.

Sin embargo, los investigadores descubrieron que cuando el hipervisor mueve una página de memoria cifrada a una nueva ubicación, el controlador de memoria vuelve a cifrar el contenido usando el mismo algoritmo pero con un valor de "tweak" diferente ligado a la nueva dirección física. Al comparar estos cifrados y controlar ciertos datos dentro de la máquina virtual, los atacantes pueden construir un diccionario de equivalencias entre texto plano y cifrado, permitiéndoles eventualmente descifrar información confidencial.

Es importante destacar que Heracles no permite el acceso directo al texto plano de los datos. En su lugar, los atacantes deben deducir el contenido mediante un proceso de comparación y análisis que puede llevar tiempo, dependiendo del tipo de información que se intenta recuperar. Por ejemplo, datos como contraseñas ASCII pueden ser descifrados más rápidamente que información binaria compleja.

memory Procesadores afectados y alcance

La vulnerabilidad Heracles afecta específicamente a los procesadores AMD EPYC de tercera y cuarta generación, que son ampliamente utilizados en entornos empresariales y de centros de datos para la virtualización y la computación en la nube. Estos procesadores son particularmente populares en entornos donde la seguridad de los datos es una prioridad, precisamente porque ofrecen características avanzadas como SEV-SNP diseñadas para proteger información confidencial.

precision_manufacturing Procesadores de tercera generación (Milan)

Los procesadores AMD EPYC de tercera generación, conocidos con el nombre en clave "Milan", son uno de los principales afectados por esta vulnerabilidad. Estos procesadores, lanzados en 2021, introdujeron mejoras significativas en rendimiento y características de seguridad, incluyendo SEV-SNP, que precisamente es la tecnología comprometida por Heracles.

precision_manufacturing Procesadores de cuarta generación (Genoa)

Los procesadores de cuarta generación, con el nombre en clave "Genoa" y lanzados en 2022, también son vulnerables al ataque Heracles. Estos procesadores mejoraron aún más las capacidades de virtualización y seguridad, lo que los convirtió en una opción popular para proveedores de servicios en la nube y empresas con altos requisitos de seguridad.

check_circle Procesadores no afectados

Es importante destacar que los procesadores AMD EPYC de quinta generación (con el nombre en clave "Turin") no son vulnerables a Heracles. AMD ha implementado mejoras de seguridad en estos procesadores más recientes, incluyendo la ocultación de texto cifrado que impide que el hipervisor pueda ver el contenido cifrado de las páginas de memoria, mitigando así este tipo de ataques.

business Impacto en entornos empresariales

Aunque la vulnerabilidad Heracles es técnicamente compleja, su impacto potencial en entornos empresariales es significativo. Los procesadores EPYC de tercera y cuarta generación son ampliamente utilizados en centros de datos y plataformas de nube de todo el mundo. Empresas que confían en la tecnología SEV-SNP para proteger sus máquinas virtuales podrían estar expuestas sin saberlo.

Es importante destacar que Heracles no afecta a los usuarios comunes con procesadores AMD en sus ordenadores personales. La tecnología SEV-SNP se utiliza principalmente en entornos de virtualización avanzada y requiere acceso al hipervisor, algo que solo se encuentra en servidores y plataformas de nube. Esta no es una vulnerabilidad que pueda explotarse a través de malware común, sino que requiere acceso privilegiado al sistema y conocimientos especializados.

El alcance de esta vulnerabilidad se limita a entornos específicos, pero dentro de esos entornos, el potencial de daño es considerable. Empresas que utilizan máquinas virtuales confidenciales para almacenar información sensible como secretos comerciales, datos financieros, información médica protegida o claves criptográficas deberían evaluar su exposición a esta vulnerabilidad y aplicar las mitigaciones correspondientes.

code Cómo funciona el ataque

El funcionamiento de la vulnerabilidad Heracles es técnicamente complejo, pero se puede explicar en términos generales como un ataque de canal lateral que aprovecha tres debilidades fundamentales en la implementación de la tecnología SEV-SNP de AMD. Estas debilidades, cuando se combinan, permiten a un atacante con acceso al hipervisor reconstruir información confidencial de las máquinas virtuales.

visibility Primera debilidad: Visibilidad del texto cifrado

La primera debilidad que explota Heracles es que el hipervisor puede ver el contenido cifrado de la memoria de las máquinas virtuales. Aunque los datos están cifrados, el hipervisor tiene acceso a los valores cifrados, lo que constituye el primer paso para el ataque. Esta visibilidad es necesaria para que el hipervisor pueda gestionar la memoria, pero también crea una oportunidad para los atacantes.

swap_horiz Segunda debilidad: Capacidad de reubicar páginas

La segunda debilidad es la capacidad del hipervisor para mover páginas de memoria dentro de la RAM. Cuando una página de memoria se mueve a una nueva ubicación física, el controlador de memoria vuelve a cifrar el contenido utilizando el mismo algoritmo pero con un valor de "tweak" diferente asociado a la nueva dirección física. Esta característica es parte del funcionamiento normal de la gestión de memoria en sistemas virtualizados.

repeat Tercera debilidad: Determinismo en el cifrado

La tercera debilidad es que el proceso de cifrado es determinista. Esto significa que si se conoce el texto plano y se cifra en una ubicación específica, siempre se obtendrá el mismo resultado cifrado. Al combinar esta característica con la capacidad de mover páginas y ver los resultados cifrados, los atacantes pueden construir lo que se conoce como un "oráculo de texto plano elegido".

psychology El proceso del ataque paso a paso

El ataque Heracles sigue un proceso metodológico que permite a los atacantes reconstruir información confidencial:

looks_one Primero, el atacante con control del hipervisor inyecta datos conocidos dentro de la máquina virtual objetivo. Estos datos pueden introducirse a través de diversos métodos, como paquetes de red especialmente crafted.

looks_two A continuación, el hipervisor mueve páginas de memoria que contienen estos datos conocidos a diferentes ubicaciones físicas en la RAM, provocando que se vuelvan a cifrar con diferentes valores de "tweak".

looks_3 El hipervisor observa los resultados cifrados en cada ubicación y construye un diccionario que relaciona textos planos conocidos con sus correspondientes cifrados en diferentes ubicaciones.

looks_4 Finalmente, cuando el hipervisor encuentra datos cifrados desconocidos en la memoria de la máquina virtual, puede utilizar este diccionario para deducir el texto plano correspondiente, permitiendo así acceder a información confidencial como contraseñas, claves criptográficas o cookies de sesión.

Es importante destacar que este proceso no es instantáneo. Dependiendo del tipo de información que se intenta recuperar, el ataque puede llevar desde segundos hasta minutos por byte de datos. Sin embargo, para ciertos tipos de información como contraseñas en formato ASCII, el tiempo se reduce significativamente, lo que lo hace particularmente peligroso en entornos donde la seguridad de las credenciales es crítica.

security Implicaciones para la seguridad empresarial

El descubrimiento de la vulnerabilidad Heracles tiene profundas implicaciones para la seguridad empresarial, especialmente para organizaciones que dependen de entornos de nube y virtualización para proteger información confidencial. Afecta directamente a uno de los pilares fundamentales de la seguridad moderna: la protección de datos en entornos compartidos y multi-tenant.

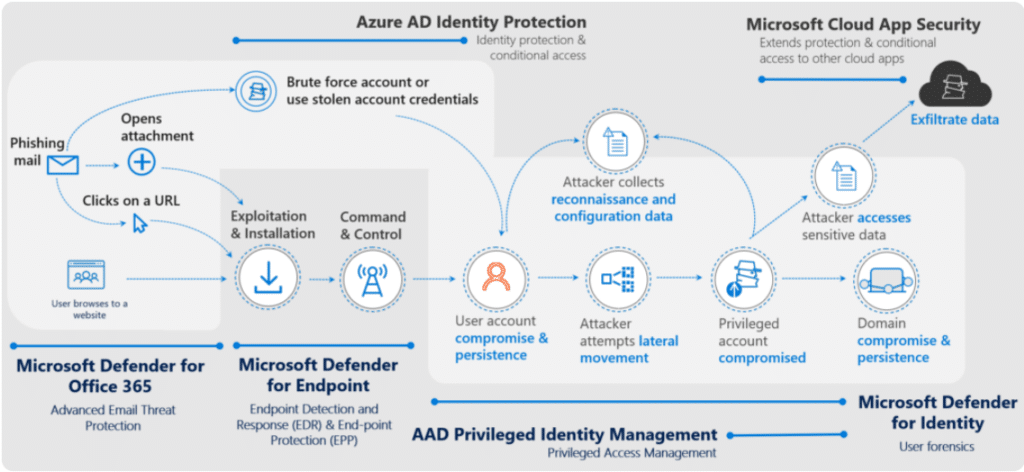

cloud_off Compromiso de la seguridad en la nube

Una de las promesas fundamentales de la computación en la nube es la capacidad de compartir infraestructura de manera segura, manteniendo la confidencialidad de los datos incluso cuando múltiples clientes utilizan los mismos recursos físicos. Heracles socava esta promesa al demostrar que, bajo ciertas condiciones, un hipervisor malicioso o comprometido podría acceder a datos que deberían estar protegidos por el cifrado de hardware.

gpp_bad Riesgo para datos sensibles

Las empresas que almacenan información particularmente sensible en máquinas virtuales confidenciales se enfrentan a un riesgo significativo. Esto incluye datos financieros, secretos comerciales, información médica protegida, claves criptográficas y credenciales de acceso. La vulnerabilidad Heracles demuestra que incluso con tecnologías avanzadas de cifrado de hardware, esta información podría estar expuesta a actores maliciosos con acceso privilegiado al sistema.

business_center Impacto en proveedores de servicios en la nube

Los proveedores de servicios en la nube que utilizan procesadores AMD EPYC de tercera y cuarta generación se enfrentan a un desafío significativo. Deben evaluar su exposición a esta vulnerabilidad, implementar las mitigaciones necesarias y comunicar claramente a sus clientes los riesgos potenciales y las medidas adoptadas. Esto puede afectar la confianza de los clientes y, potencialmente, los acuerdos de nivel de servicio (SLA) que garantizan la seguridad de los datos.

balance El dilema seguridad vs. rendimiento

Una de las implicaciones más complejas de Heracles es el dilema que presenta entre seguridad y rendimiento. Las mitigaciones propuestas por AMD para esta vulnerabilidad implican limitar funcionalidades del hipervisor, como la capacidad de mover páginas de memoria en la DRAM. Estas limitaciones pueden tener un impacto en el rendimiento del sistema, especialmente en entornos de virtualización densa donde la gestión eficiente de la memoria es crucial.

Las empresas se enfrentan así a una elección difícil: mantener el rendimiento de sus sistemas aceptando un riesgo de seguridad, o implementar las mitigaciones necesarias a costa de una posible degradación del rendimiento. Esta elección dependerá del contexto específico de cada organización, la sensibilidad de los datos que manejan y sus requisitos de rendimiento.

Es importante destacar que, aunque Heracles representa una vulnerabilidad significativa, su explotación requiere acceso privilegiado al hipervisor y conocimientos técnicos especializados. Esto limita el número de actores potenciales capaces de llevar a cabo este tipo de ataque, principalmente a operadores de nube maliciosos o actores estatales con recursos suficientes para comprometer un hipervisor.

build Soluciones y mitigaciones

Ante el descubrimiento de la vulnerabilidad Heracles, AMD ha respondido con una serie de recomendaciones y soluciones para mitigar el riesgo. Aunque una solución completa requeriría cambios en el diseño del hardware, la empresa ha implementado medidas que pueden reducir significativamente la probabilidad de explotación exitosa de esta vulnerabilidad.

visibility_off Habilitar la ocultación de texto cifrado

Una de las soluciones más efectivas propuestas por AMD es habilitar la función de ocultación de texto cifrado, que impide que el hipervisor pueda ver el contenido cifrado de las páginas de memoria. Esta característica solo está disponible en procesadores más recientes con el identificador CPUID `Fn8000_0024_ECX_x00`. Al habilitar esta función, se elimina una de las tres debilidades explotadas por Heracles, haciendo el ataque significativamente más difícil o imposible de ejecutar.

block Deshabilitar el movimiento de páginas

Otra mitigación importante es habilitar la nueva política de invitado `PAGE_SWAP_DISABLE`, que impide que el hipervisor pueda mover páginas de invitado en la DRAM. Al eliminar esta capacidad, se dificulta uno de los pasos clave del ataque Heracles, que es observar cómo se comportan los datos cifrados cuando son movidos a diferentes ubicaciones de memoria. AMD añadió esta función en SEV-SNP ABI 1.58, lanzado en mayo de 2025.

system_update Actualización de firmware y microcódigo

AMD recomienda mantener los sistemas actualizados con las últimas versiones de firmware y microcódigo, que incluyen mejoras de seguridad y mitigaciones para vulnerabilidades conocidas. Estas actualizaciones son fundamentales para garantizar que las soluciones de software funcionen correctamente y para proteger contra otros posibles vectores de ataque.

upgrade Actualización a procesadores de quinta generación

La solución más completa a largo plazo es actualizar a procesadores AMD EPYC de quinta generación (Turin), que no son vulnerables a Heracles. Estos procesadores incluyen mejoras de diseño que mitigan este tipo de ataques, incluyendo la ocultación de texto cifrado que impide que el hipervisor pueda ver el contenido cifrado de las páginas de memoria.

Aunque la actualización de hardware puede representar una inversión significativa para las empresas, especialmente aquellas con grandes despliegues de servidores, es la solución más efectiva y permanente para este tipo de vulnerabilidades de hardware. Además, los procesadores más recientes ofrecen mejoras de rendimiento y características de seguridad adicionales que pueden justificar la inversión.

Es importante destacar que estas soluciones pueden tener implicaciones en el rendimiento del sistema. Limitar funcionalidades del hipervisor como la capacidad de mover páginas de memoria puede afectar la eficiencia de la gestión de recursos en entornos de virtualización densa. Las empresas deben evaluar cuidadosamente el equilibrio entre seguridad y rendimiento según sus necesidades específicas.

history Contexto histórico: Vulnerabilidades en procesadores

La vulnerabilidad Heracles no es un caso aislado, sino que se inscribe en una larga historia de vulnerabilidades descubiertas en procesadores modernos. Durante la última década, hemos sido testigos de varios descubrimientos significativos que han expuesto debilidades fundamentales en el diseño de los procesadores y han obligado a la industria a repensar sus enfoques de seguridad.

whatshot Spectre y Meltdown (2018)

Probablemente las vulnerabilidades de procesadores más conocidas, Spectre y Meltdown, descubiertas en 2018, afectaban a procesadores de Intel, AMD y ARM. Estas vulnerabilidades explotaban técnicas de ejecución especulativa para acceder a información que debería estar protegida. Su descubrimiento tuvo un impacto masivo en la industria, obligando a rediseñar aspectos fundamentales de los procesadores y resultando en actualizaciones de software que en algunos casos causaron degradaciones significativas de rendimiento.

memory Fallout y ZombieLoad (2019)

Un año después del descubrimiento de Spectre y Meltdown, se anunciaron nuevas vulnerabilidades conocidas como Fallout y ZombieLoad. Estas también explotaban características de los procesadores modernos, específicamente la ejecución especulativa y los mecanismos de almacenamiento en caché, para filtrar información sensible. Estas vulnerabilidades demostraron que los problemas de seguridad en los procesadores eran más profundos de lo que se pensaba inicialmente.

security SinkClose (2023)

Más recientemente, en 2023, se descubrió la vulnerabilidad SinkClose que afectaba a prácticamente todos los procesadores AMD desde 2006. Esta vulnerabilidad permitía a atacantes con acceso de kernel eludir las protecciones de seguridad más fundamentales del procesador, potencialmente llevando a una ejecución persistente de código malicioso. SinkClose demostró que incluso después de años de investigaciones sobre seguridad en procesadores, todavía existían debilidades fundamentales por descubrir.

compare Heracles en el contexto histórico

En comparación con estas vulnerabilidades anteriores, Heracles es particularmente significativa porque afecta específicamente a una tecnología diseñada para proteger contra este tipo de ataques. Mientras que Spectre, Meltdown y otras vulnerabilidades explotaban características de propósito general de los procesadores, Heracles compromete una tecnología de seguridad explícitamente diseñada para proteger datos confidenciales en entornos de nube.

Este descubrimiento demuestra que incluso las soluciones de seguridad más avanzadas pueden tener debilidades sutiles que pueden ser explotadas por atacantes determinados. También destaca la importancia de la investigación académica independiente en la identificación de estas vulnerabilidades, ya que Heracles fue descubierta por investigadores de la ETH Zúrich, no por los fabricantes o equipos de seguridad interna.

La historia de las vulnerabilidades en procesadores nos enseña que la seguridad es un proceso continuo de mejora y adaptación. Cada nuevo descubrimiento nos ayuda a entender mejor los posibles vectores de ataque y a desarrollar soluciones más robustas. Heracles es simplemente el último capítulo en esta historia en evolución, y ciertamente no será el último.

trending_up El futuro de la seguridad en procesadores AMD

El descubrimiento de la vulnerabilidad Heracles tiene importantes implicaciones para el futuro de la seguridad en los procesadores AMD y, más ampliamente, para toda la industria de los semiconductores. A medida que la computación en la nube y la virtualización se vuelven cada vez más predominantes, la seguridad de los procesadores se convierte en un factor crítico para la protección de datos sensibles.

design_services Rediseño de arquitecturas de seguridad

Es probable que AMD y otros fabricantes de procesadores revisen fundamentalmente sus enfoques de diseño de seguridad en respuesta a vulnerabilidades como Heracles. Esto podría incluir la implementación de mecanismos de cifrado más robustos, la reducción de la superficie de ataque disponible para hipervisores y el desarrollo de nuevas técnicas para aislar máquinas virtuales de manera más efectiva.

verified_user Mayor énfasis en la verificación formal

La industria puede moverse hacia un mayor uso de técnicas de verificación formal para demostrar matemáticamente la seguridad de ciertos aspectos de los procesadores. Estas técnicas, aunque complejas y costosas, pueden ayudar a identificar vulnerabilidades sutiles como Heracles antes de que los productos lleguen al mercado.

public Colaboración con la comunidad de seguridad

Es probable que veamos una mayor colaboración entre los fabricantes de procesadores y la comunidad de investigación en seguridad. Iniciativas como programas de recompensas por vulnerabilidades (bug bounties) y colaboraciones con instituciones académicas pueden ayudar a identificar y solucionar problemas de seguridad antes de que puedan ser explotados por actores maliciosos.

insights Lecciones para la industria

El descubrimiento de Heracles ofrece varias lecciones importantes para la industria de los semiconductores y la seguridad informática en general. En primer lugar, demuestra que incluso las soluciones de seguridad más avanzadas pueden tener debilidades sutiles que requieren un escrutinio constante. En segundo lugar, destaca la importancia de la investigación independiente y la divulgación responsable de vulnerabilidades.

Finalmente, subraya la necesidad de un equilibrio entre seguridad y rendimiento. Las mitigaciones para Heracles, como la deshabilitación del movimiento de páginas, pueden tener un impacto en el rendimiento, lo que plantea un desafío para los diseñadores de sistemas que deben equilibrar estos dos factores a menudo contradictorios.

A medida que avanzamos hacia un futuro cada vez más dependiente de la computación en la nube y la virtualización, la seguridad de los procesadores se convertirá en un factor aún más crítico. Las vulnerabilidades como Heracles nos recuerdan que la seguridad es un proceso continuo de mejora y adaptación, no un destino final. Los fabricantes que logren integrar la seguridad de manera más efectiva en sus diseños tendrán una ventaja competitiva significativa en el mercado.

play_circle Entendiendo los ataques de canal lateral

Para comprender mejor la naturaleza de los ataques como Heracles, te invitamos a ver este video que explica qué son los ataques de canal lateral y cómo funcionan:

summarize Conclusión: Lecciones aprendidas

El descubrimiento de la vulnerabilidad Heracles en los procesadores AMD EPYC representa un hito significativo en el campo de la seguridad informática, no solo por sus implicaciones técnicas, sino también por las lecciones que ofrece para la industria en su conjunto. Esta vulnerabilidad demuestra que incluso las tecnologías de seguridad más avanzadas pueden tener debilidades sutiles que pueden ser explotadas por atacantes determinados y con los recursos adecuados.

lightbulb Reflexiones finales

Heracles nos recuerda que la seguridad es un proceso continuo de mejora y adaptación, no un destino final. Incluso las soluciones más sofisticadas, como la tecnología SEV-SNP de AMD diseñada específicamente para proteger datos confidenciales, pueden tener vulnerabilidades que solo se descubren mediante un escrutinio cuidadoso y especializado.

Este descubrimiento también subraya la importancia de la investigación independiente en seguridad. Los investigadores de la ETH Zúrich lograron identificar una debilidad que probablemente habría pasado desapercibida en los procesos internos de verificación de AMD. Esto destaca el valor de la colaboración entre la industria y el mundo académico para mejorar la seguridad de los productos tecnológicos.

Finalmente, Heracles plantea preguntas importantes sobre el equilibrio entre seguridad y rendimiento. Las mitigaciones propuestas por AMD, aunque efectivas, pueden tener un impacto en el rendimiento de los sistemas, lo que obliga a las empresas a tomar decisiones difíciles sobre cómo priorizar estos dos factores a menudo contradictorios.

Para las organizaciones que utilizan procesadores AMD EPYC de tercera y cuarta generación, las lecciones son claras: es fundamental evaluar la exposición a esta vulnerabilidad, implementar las mitigaciones recomendadas por AMD y considerar la actualización a procesadores más recientes cuando sea posible. La seguridad en la nube y la virtualización requiere un enfoque proactivo y una comprensión profunda de las tecnologías subyacentes.

A medida que avanzamos hacia un futuro cada vez más dependiente de la computación en la nube y la virtualización, vulnerabilidades como Heracles se volverán cada vez más críticas. La industria debe aprender de estos descubrimientos y desarrollar enfoques de seguridad más robustos que puedan resistir incluso los ataques más sofisticados. Solo así podremos construir una infraestructura digital verdaderamente segura y confiable.

"La seguridad es un proceso, no un producto. Cada vulnerabilidad descubierta es una oportunidad para fortalecer nuestras defensas y mejorar nuestros diseños. Heracles no es el final de la seguridad en los procesadores AMD, sino un nuevo comienzo en nuestro camino hacia sistemas verdaderamente seguros."

En última instancia, la historia de Heracles es una historia de resiliencia y adaptación. Nos recuerda que en el mundo de la tecnología, la seguridad nunca es absoluta, pero cada desafío superado nos hace más fuertes y mejor preparados para enfrentar las amenazas del futuro.