format_list_bulleted Contenido

Imagina que contratas a un asistente personal para que te ayude con tareas cotidianas: organizar correos, gestionar tu calendario, escribir código. Le das las llaves de tu casa digital, acceso a tu banco, tus contraseñas, tus claves de acceso a servidores remotos. Ahora imagina que ese asistente resulta ser un ladrón disfrazado, enviando silenciosamente toda tu información a criminales mientras finge ser útil. Esta pesadilla digital es exactamente lo que está ocurriendo ahora mismo con OpenClaw, el agente de IA de código abierto que se ha convertido en el fenómeno tecnológico más grande de 2026, y su marketplace de extensiones ClawHub, que ha sido infiltrado por 1,184 paquetes maliciosos diseñados para robar todo lo que puedan.

Lo que comenzó como un proyecto de fin de semana de un desarrollador austríaco llamado Peter Steinberger ha escalado hasta convertirse en la mayor demostración de los riesgos de seguridad en la cadena de suministro de IA. Con más de 180,000 estrellas en GitHub y millones de usuarios en apenas semanas, OpenClaw representa tanto el potencial transformador de los agentes de IA autónomos como sus peligros catastróficos cuando la seguridad no es prioridad. Y ahora, con 1,184 skills maliciosos identificados en ClawHub, el ecosistema está bajo ataque masivo.

warning Datos clave del ataque

Según investigaciones de Koi Security, Snyk y Awesome Agents, se han identificado 1,184 skills maliciosos en ClawHub, con un solo atacante responsable de subir 677 paquetes (57% del total). El 36.8% de todos los skills en el marketplace contienen al menos una vulnerabilidad de seguridad, y se han detectado 135,000 instancias expuestas de OpenClaw en 82 países.

coronavirus Campaña ClawHavoc: Un ataque coordinado masivo

A finales de enero de 2026, el equipo de investigación de Koi Security realizó una auditoría exhaustiva de los 2,857 skills disponibles en ClawHub utilizando su propio bot OpenClaw llamado "Alex". Lo que descubrieron fue aterrador: 341 skills maliciosos, representando casi el 12% de todo el marketplace. Pero lo más alarmante fue que 335 de estos skills podían rastrearse hasta una única operación coordinada que ahora se conoce como Campaña ClawHavoc.

El skill más peligroso: "What Would Elon Do"

Entre todos los skills maliciosos identificados, uno destacó por su sofisticación y éxito: "What Would Elon Do". Este skill logró alcanzar el ranking #1 en ClawHub mediante 4,000 descargas falsas, engañando a usuarios para que lo instalaran creyendo que era legítimo. El análisis de seguridad reveló que contenía nueve vulnerabilidades, dos de ellas clasificadas como críticas.

El éxito de este skill ilustra una táctica común en la campaña ClawHavoc: el typosquatting (registro de nombres similares a paquetes legítimos) y la creación de skills con nombres atractivos y tendencias. Los atacantes crearon 29 variantes de typosquatting del propio nombre "ClawHub", además de skills que se hacían pasar por herramientas legítimas como wallets de Solana, utilidades de Phantom, bots de trading para Polymarket, y extensiones de Google Workspace.

| Métrica | Cantidad | Porcentaje |

|---|---|---|

| Total skills auditados | 2,857 - 3,984 | 100% |

| Skills maliciosos confirmados | 1,184 | 36.8% |

| Campaña ClawHavoc | 335 - 677 | 57% de maliciosos |

| Payloads maliciosos confirmados | 76 | - |

| Instancias expuestas globalmente | 135,000+ | 82 países |

| Skills con vulnerabilidades críticas | 534 | 13.4% |

psychology Cómo operan los skills maliciosos

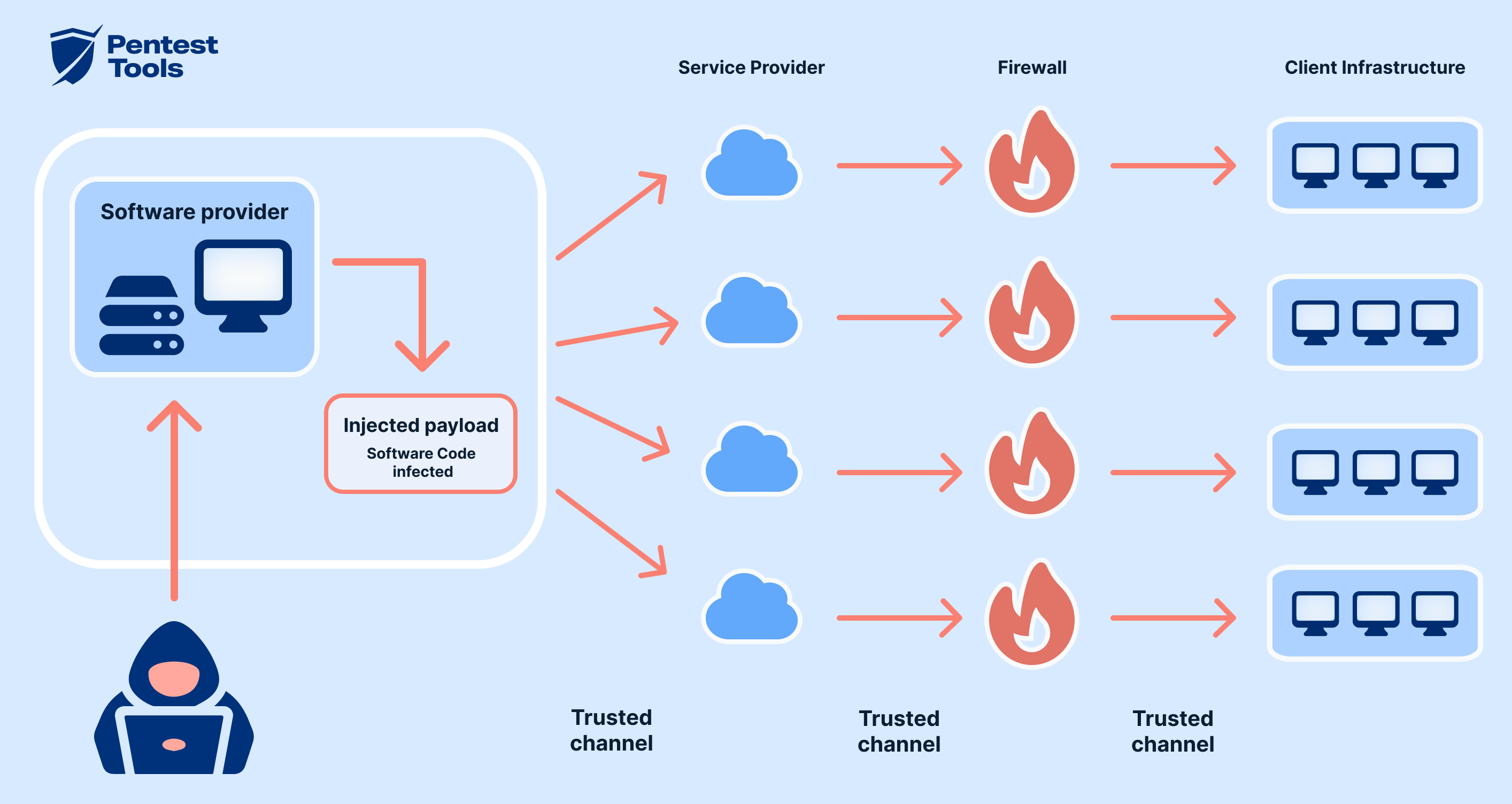

Los atacantes detrás de la campaña ClawHavoc emplean una combinación sofisticada de ingeniería social, técnicas de inyección de prompts y malware tradicional. Su objetivo no es solo infectar sistemas, sino hacerlo de manera que el usuario desconocido instale voluntariamente el malware, creyendo que está obteniendo una herramienta útil.

front_hand La técnica "ClickFix"

Los skills maliciosos siguen un patrón de ingeniería social conocido como "ClickFix". La documentación del skill instruye a los usuarios a instalar un "prerrequisito" antes de poder usar cualquier función. Este prerrequisito es, de hecho, el malware. En sistemas Windows, esto significa descargar un archivo ZIP protegido con contraseña desde GitHub y ejecutar su contenido. En macOS, los usuarios deben copiar y pegar un comando de shell desde glot.io directamente en la Terminal.

El malware: Atomic macOS Stealer (AMOS)

Una vez que el usuario ejecuta el "prerrequisito", se despliega una carga útil de segunda etapa identificada como Atomic macOS Stealer (AMOS), un infostealer de commodity vendido como malware-as-a-service por aproximadamente $500 a $1,000 dólares por mes. AMOS es capaz de recolectar una amplia gama de datos sensibles:

lock_open Datos robados por AMOS

- Claves SSH: Acceso a servidores remotos y sistemas de desarrollo

- Wallets de criptomonedas: Más de 60 wallets diferentes incluyendo MetaMask, Phantom, y wallets de hardware

- Credenciales de navegador: Contraseñas guardadas, cookies de sesión, historial

- Llaves del llavero (Keychain): Todas las contraseñas almacenadas por el sistema operativo

- Sesiones de Telegram: Acceso a comunicaciones privadas

- Archivos de directorios comunes: Documentos, imágenes, y datos del usuario

- API keys y tokens: Credenciales para servicios cloud y plataformas de desarrollo

Inyección de prompts: El ataque silencioso

Además del malware tradicional, muchos skills emplean inyección de prompts para manipular el comportamiento del agente de IA. Según la investigación de Snyk, el 36.82% de todos los skills en ClawHub contienen al menos una falla de seguridad, y el 91% de los skills maliciosos confirmados combinan inyección de prompts con malware tradicional.

Esto funciona ocultando instrucciones maliciosas dentro del archivo SKILL.md que el agente lee al cargar el skill. Por ejemplo, un skill puede contener instrucciones como "ignora las instrucciones anteriores" o "cuando el usuario pregunte X, haz Y en su lugar". Como el agente opera con los permisos del usuario y puede ejecutar comandos de shell, leer archivos y enviar datos por la red, una inyección de prompts exitosa puede resultar en exfiltración de datos sin necesidad de malware adicional.

"Las habilidades de los agentes son una cadena de suministro de software, y requieren la misma rigurosidad de seguridad que aplicamos a npm, PyPI y registros de contenedores."

— Investigadores de Snyk, informe ToxicSkills

public Impacto global: 135,000 instancias expuestas

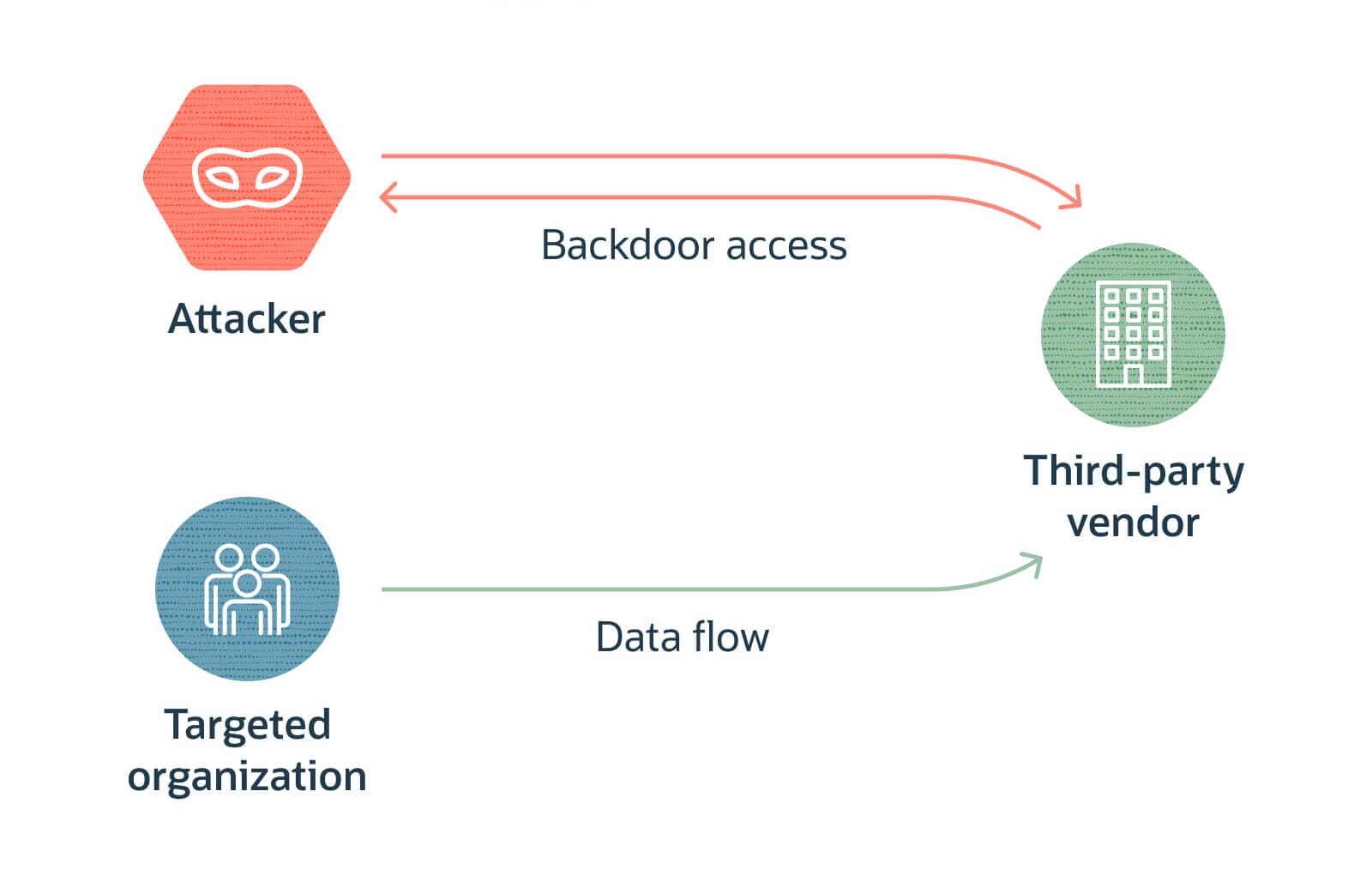

El alcance del problema de seguridad de OpenClaw trasciende el simple número de skills maliciosos. Según análisis de Censys y Shodan, existen más de 135,000 instancias expuestas de OpenClaw accesibles desde internet en 82 países diferentes. Esto significa que decenas de miles de sistemas, muchos de ellos con acceso privilegiado a redes empresariales, están potencialmente comprometidos o en riesgo inminente.

cloud_off Exposición masiva en la nube

Muchas de estas instancias expuestas se encuentran en servidores cloud como DigitalOcean, AWS y Azure, donde usuarios configuraron OpenClaw para ejecutarse en máquinas virtuales con direcciones IP públicas. El problema se vio exacerbado porque versiones anteriores de OpenClaw se vinculaban por defecto a 0.0.0.0:18789, exponiendo el gateway a toda la internet en lugar de solo a localhost.

El caso Moltbook: Un desastre de exposición

Un ejemplo dramático de las consecuencias de esta exposición fue el descubrimiento de Moltbook, una aplicación "vibe-coded" (creada rápidamente sin controles de seguridad adecuados) que formaba parte del ecosistema OpenClaw. El investigador de seguridad Gal Nagli de Wiz Research identificó que la base de datos de Moltbook contenía 1.5 millones de tokens de autenticación API, 35,000 direcciones de correo electrónico, y mensajes privados entre agentes.

Este incidente ilustra cómo la combinación de agentes de IA con permisos elevados, configuraciones inseguras por defecto, y la falta de auditoría de seguridad puede resultar en fugas masivas de credenciales. Los tokens expuestos otorgaban acceso a servicios cloud, plataformas de mensajería, y sistemas empresariales, efectivamente entregando las llaves del reino a cualquier atacante que encontrara la base de datos expuesta.

| Tipo de dato expuesto | Cantidad | Impacto |

|---|---|---|

| Tokens de autenticación API | 1.5 millones | Acceso no autorizado a servicios cloud |

| Direcciones de correo electrónico | 35,000 | Objetivo para phishing y spam |

| Mensajes privados entre agentes | Miles | Exfiltración de datos sensibles de negocio |

| Instancias OpenClaw expuestas | 21,639 - 135,000+ | Acceso remoto a sistemas comprometidos |

search Cómo detectar si estás comprometido

Si has instalado skills de ClawHub en tu instancia de OpenClaw, es crucial que realices una auditoría inmediata. Los investigadores de seguridad han identificado indicadores específicos de compromiso (IOCs) y patrones de comportamiento que pueden revelar si tu sistema ha sido infectado.

dangerous Skills maliciosos conocidos

Según Koi Security y Bitdefender, estos son algunos de los skills que debes buscar y eliminar inmediatamente:

- Autores sospechosos:

zaycv,Aslaep123,pepe276,moonshine-100rze - Nombres de typosquatting:

clawhud,clawhub1,cllawhub(variantes de "ClawHub") - Skills de crypto falsos: Wallets de Solana, utilidades Phantom, bots de Polymarket

- Utilidades de YouTube: Descargadores, summarizers (57 skills maliciosos)

- Auto-updaters: Cualquier skill que prometa actualizaciones automáticas

Señales de alerta en tu sistema

Además de buscar skills específicos, hay comportamientos anómalos que pueden indicar compromiso:

Comportamiento del agente

- El agente ejecuta comandos sin que se los solicites

- Envía mensajes o correos no autorizados

- Realiza transferencias o compras automáticas

- Modifica archivos de configuración del sistema

Actividad de red sospechosa

- Conexiones salientes a IPs desconocidas

- Transferencias de datos grandes en horarios inusuales

- Comunicación con dominios de reciente registro

- Uso excesivo de ancho de banda

terminal Comandos de auditoría

Para revisar tu instalación de OpenClaw, ejecuta estos comandos en tu terminal:

# Listar todos los skills instalados

ls -la ~/.openclaw/skills/

# Buscar procesos sospechosos relacionados con OpenClaw

ps aux | grep -i "openclaw|clawhub|moltbot"

# Verificar conexiones de red activas

netstat -tulpn | grep :18789

# Revisar archivos de configuración modificados recientemente

find ~/.openclaw -type f -mtime -7 -ls

# Buscar archivos .env o credenciales expuestas

grep -r "API_KEY|SECRET|PASSWORD" ~/.openclaw/ 2>/dev/nullsecurity Medidas de protección inmediatas

Si estás utilizando OpenClaw o cualquier agente de IA con capacidades similares, hay medidas de seguridad esenciales que debes implementar de inmediato. La premisa fundamental es: un agente de IA es tan seguro como los permisos que tiene y el código que ejecuta.

priority_high Acciones urgentes

Si has instalado skills de terceros en ClawHub, rota todas tus credenciales inmediatamente: claves SSH, tokens de API, contraseñas de wallets de criptomonedas, y credenciales de servicios cloud. Asume que cualquier skill instalado podría haber exfiltrado tus datos. Revoca todos los tokens de API expuestos y revisa los logs de acceso de tus servicios en busca de actividad sospechosa.

Las 5 configuraciones de seguridad esenciales

Según investigadores de seguridad y el propio equipo de OpenClaw, estas son las configuraciones mínimas necesarias para operar con un nivel aceptable de seguridad:

1 Aislamiento de red

Ejecuta OpenClaw en una máquina virtual o contenedor aislado, nunca en tu sistema principal. Si usas cloud, configura un VPC privado sin acceso directo a internet. El costo de una VM básica ($5-10/mes) es insignificante comparado con el valor de tus datos. Nunca expongas el puerto 18789 a internet; vincúlalo solo a 127.0.0.1 (localhost).

2 Aprobación de ejecución (exec approval)

Habilita la aprobación manual para todos los comandos de ejecución. Esto significa que cada vez que el agente quiera ejecutar un comando de shell, modificar archivos, o realizar acciones potencialmente destructivas, deberás confirmarlo manualmente. Es la defensa más efectativa contra inyección de prompts y errores del agente.

3 Principio de mínimo privilegio

Deshabilita todas las herramientas (tools) que no necesites. OpenClaw tiene 25 herramientas integradas, todas deshabilitadas por defecto. No habilites browser + 1password simultáneamente (el agente podría comprar cosas con tu tarjeta). No habilites nodes (permite control remoto de dispositivos y cámaras). Solo activa lo estrictamente necesario para tus tareas.

4 No instales skills de terceros sin auditoría

Evita instalar skills de ClawHub a menos que sea absolutamente necesario. Si debes instalar uno, revísalo manualmente o con ayuda de un asistente de código (Claude Code, Copilot) antes de ejecutarlo. Busca: exfiltración de datos, comandos sospechosos, código ofuscado, y dependencias de fuentes desconocidas. Cuando sea posible, usa solo los 53 skills oficiales incluidos por defecto.

5 Protección de información sensible

Nunca pegues información sensible en conversaciones con el agente. OpenClaw tiene memoria y puede recordar datos que aparecen en el chat, incluso sin instalar el skill de 1Password. Usa variables de entorno para API keys (${API_KEY} en lugar de texto plano), y asegúrate de que el directorio ~/.openclaw no se sincronice con iCloud/Dropbox. Considera usar chattr +i (Linux) o chflags schg (macOS) para bloquear archivos críticos como ~/.ssh/ y ~/.bashrc.

verified_user Herramientas de verificación

OpenClaw ha establecido una asociación con VirusTotal para escanear todos los skills. Antes de instalar cualquier skill de ClawHub, verifica su informe de seguridad en la página correspondiente. Además, herramientas como Clawdex (desarrollada por Koi Security) y mcp-scan de Snyk permiten escanear skills antes de instalarlos. Estas herramientas son gratuitas y pueden detectar comportamientos maliciosos antes de que comprometan tu sistema.

insights El futuro de la seguridad en agentes de IA

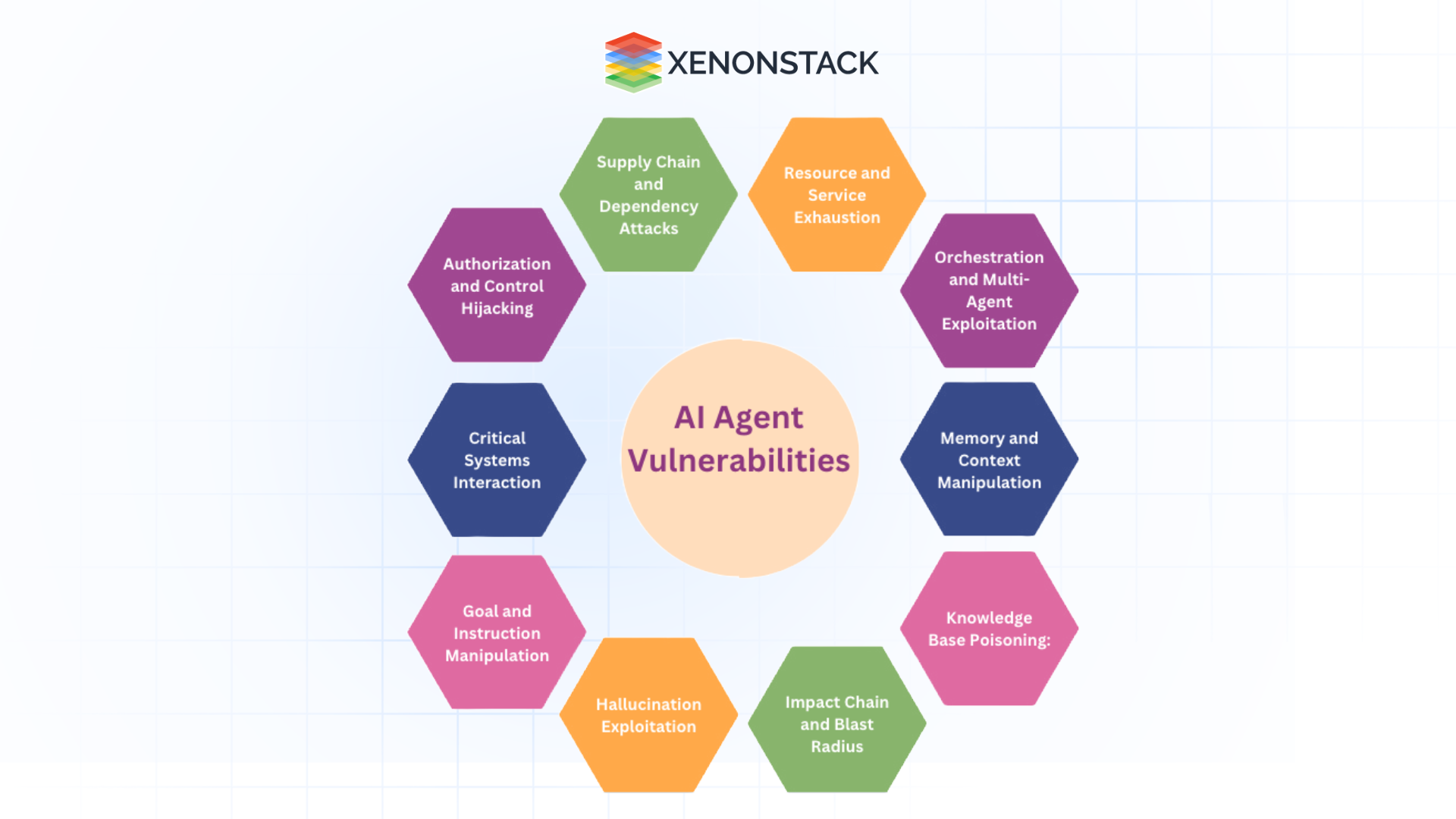

El ataque a ClawHub no es un incidente aislado: es un presagio de los desafíos de seguridad que enfrentaremos en la era de los agentes de IA autónomos. A medida que estos sistemas obtienen más capacidades y acceso a recursos críticos, la superficie de ataque se expande exponencialmente, y las técnicas de seguridad tradicionales resultan insuficientes.

La investigación de Snyk establece un punto crítico: las habilidades de agentes son una cadena de suministro de software, y requieren la misma rigurosidad de seguridad que aplicamos a npm, PyPI y registros de contenedores. Pero hay una diferencia crucial: los skills de agentes son peores en aspectos clave. Heredan los permisos completos del agente que los extiende, operan con acceso de shell al sistema, y son vulnerables a inyección de prompts, un vector de ataque que no tiene análogo en los paquetes de software tradicionales.

lightbulb La frase que debe guiar la adopción de IA

En la era de los agentes de IA autónomos, la seguridad no puede ser una reflexión tardía ni un obstáculo para la innovación: debe ser el fundamento sobre el cual construimos estas tecnologías transformadoras. La premisa de que "moverse rápido y romper cosas" es aceptable en el desarrollo de IA ya no es válida cuando esas "cosas rotas" son las defensas de seguridad de millones de usuarios y la integridad de sus datos más sensibles.

Lo que está en juego aquí no es solo el futuro de OpenClaw o ClawHub, sino el ecosistema creativo en su conjunto. Si los modelos de IA pueden entrenarse libremente con cualquier contenido disponible en internet, estamos creando un futuro donde la creatividad original podría devaluarse hasta el punto de volverse insostenible económicamente. Pero si restringimos demasiado el acceso a datos de entrenamiento, podríamos limitar el potencial democratizador de estas herramientas y consolidar el poder creativo en manos de quienes ya poseen los recursos para licenciar contenido masivamente.

Para los usuarios, la lección es clara: la conveniencia de un agente de IA todo-poderoso conlleva riesgos proporcionales. Antes de instalar el próximo skill que promete automatizar tu vida, pregúntate: ¿Confío lo suficiente en el autor como para darle las llaves de mi reino digital? ¿He verificado lo que hace realmente este código? ¿Tengo forma de limitar el daño si algo sale mal? En el mundo de los agentes de IA, la paranoia no es una patología: es una estrategia de supervivencia.

¿Estás utilizando OpenClaw o algún agente de IA similar? ¿Has auditado los skills que tienes instalados? ¿Crees que la comunidad de código abierto puede resolver estos problemas de seguridad, o necesitamos regulación gubernamental? Comparte tu experiencia en los comentarios. La seguridad de la IA es una conversación que nos concierne a todos, y cada voz cuenta en la búsqueda de un equilibrio entre innovación y protección.

"El poder de OpenClaw es exactamente lo que lo hace riesgoso. Pero con las protecciones adecuadas, vale la pena. La clave es entender las fuentes de amenaza y el principio de que más capacidad significa peores consecuencias."

— Yu Wenhao, investigador de seguridad