format_list_bulleted Contenido

- La nueva era de los ataques automatizados

- Las vulnerabilidades críticas: CVE-2024-21762 y CVE-2025-59718

- Cómo operan los actores de amenazas con IA

- Impacto en infraestructuras críticas

- Cómo detectar si has sido comprometido

- Medidas de mitigación urgentes

- El futuro de la ciberseguridad frente a la IA

Imagina que el guardián de tu fortaleza digital, ese firewall que considerabas infranqueable, resulta ser la puerta trasera que los atacantes estaban buscando. No es ciencia ficción: es la realidad que miles de organizaciones están enfrentando ahora mismo con sus dispositivos Fortinet FortiGate. Lo que hace esta amenaza particularmente aterradora no es solo su alcance, sino la velocidad y sofisticación con la que se ejecuta, potenciada por inteligencia artificial y automatización a escala industrial.

Durante los últimos meses, hemos presenciado una evolución alarmante en el panorama de amenazas. Actores de amenazas, desde grupos patrocinados por estados hasta ciberdelincuentes organizados, han comenzado a utilizar herramientas de IA para automatizar la explotación de vulnerabilidades críticas en infraestructuras de seguridad. Fortinet, uno de los líderes mundiales en firewalls de próxima generación, se ha convertido en blanco prioritario. Y la pregunta que debemos hacernos es: ¿estamos preparados para defender nuestras redes contra máquinas que aprenden y atacan más rápido de lo que los humanos pueden reaccionar?

warning Alerta de Seguridad Activa

Según CISA y múltiples agencias de ciberseguridad globales, las vulnerabilidades CVE-2024-21762 y CVE-2025-59718 están siendo explotadas activamente "in the wild". Se recomienda acción inmediata de parcheo para todas las organizaciones que utilicen dispositivos Fortinet afectados.

security Las vulnerabilidades críticas: CVE-2024-21762 y CVE-2025-59718

Para entender la gravedad de la situación actual, debemos analizar dos vulnerabilidades distintas pero igualmente peligrosas que han marcado el último año en la historia de Fortinet. La primera, CVE-2024-21762, descubierta en febrero de 2024, representa un punto de inflexión en cómo los actores de amenazas abordan los dispositivos perimetrales.

CVE-2024-21762: La pesadilla del out-of-bounds write

Esta vulnerabilidad, con una puntuación CVSS de 9.6 a 9.8, es un clásico out-of-bounds write en el demonio sslvpnd de FortiOS. En términos simples: es un error de programación que permite escribir datos más allá de los límites de un buffer de memoria asignado. Pero lo que la convierte en especialmente peligrosa es que el proceso afectado corre con privilegios de root, y la explotación no requiere autenticación previa.

bug_report ¿Cómo funciona técnicamente?

El atacante envía una petición HTTP especialmente manipulada con codificación de transferencia chunked. Al alterar el tamaño de los chunks, provoca que el sistema escriba datos (específicamente 0x0a0d, que representa los caracteres de retorno de carro y nueva línea) más allá de los límites del buffer en la pila de memoria. Esto corrompe la memoria y permite redirigir el flujo de ejecución del proceso, logrando ejecución remota de código (RCE) con privilegios de root.

CVE-2025-59718: El bypass de autenticación SSO

Más reciente y igualmente alarmante, CVE-2025-59718 (y su compañera CVE-2025-59719) permite el bypass de autenticación SSO de FortiCloud mediante mensajes SAML manipulados. Con una puntuación CVSS de 9.8, esta vulnerabilidad permite a atacantes no autenticados acceder como administradores si la función FortiCloud SSO está habilitada. Arctic Wolf comenzó a observar intrusiones maliciosas explotando esta vulnerabilidad apenas tres días después de su divulgación pública el 9 de diciembre de 2025.

| Característica | CVE-2024-21762 | CVE-2025-59718 |

|---|---|---|

| Tipo | Out-of-bounds write | Authentication bypass |

| CVSS Score | 9.6 - 9.8 | 9.8 |

| Vector de ataque | SSL VPN interface | FortiCloud SSO |

| Autenticación requerida | No | No |

| Privilegios obtenidos | Root / RCE | Administrador |

| Complejidad de explotación | Alta (requiere crafting) | Media (SAML manipulation) |

smart_toy Cómo operan los actores de amenazas con IA

Lo que diferencia a estos ataques de campañas anteriores es el nivel de automatización y la integración de inteligencia artificial en cada etapa del kill chain. No estamos hablando de scripts simples: estamos ante sistemas que pueden escanear miles de dispositivos, identificar vulnerabilidades específicas, adaptar payloads en tiempo real, y mantener persistencia sin intervención humana directa.

precision_manufacturing Automatización a escala industrial

Según el informe de Fortinet 2025 Global Threat Landscape, los actores de amenazas están utilizando herramientas de IA como FraudGPT, BlackmailerV3 y ElevenLabs para crear campañas de phishing más realistas y evadir controles de seguridad convencionales. Estas herramientas permiten generar contenido convincente a escala masiva, con menos restricciones éticas que sus contrapartes públicas.

En el caso específico de Fortinet, los investigadores de Arctic Wolf observaron patrones que indican actividad automatizada: múltiples eventos de inicio de sesión SSO malicioso, creación de cuentas secundarias ("secadmin", "itadmin", "support", "backup"), exportación de configuraciones, y cambios en políticas de VPN, todo ocurriendo "dentro de segundos entre sí". Esto no es obra de un atacante manual: es una máquina ejecutando un playbook predefinido.

network_check El papel del escaneo automatizado

FortiGuard Labs reportó un aumento del 16.7% año sobre año en escaneos automatizados durante 2024, con aproximadamente 36,000 escaneos por segundo a nivel global. Los atacantes se enfocan en mapear servicios expuestos como SIP, RDP y protocolos IoT/OT como Modbus TCP, creando inventarios detallados de objetivos potenciales antes de lanzar ataques dirigidos.

Tácticas, Técnicas y Procedimientos (TTPs)

Los actores de amenazas siguen un patrón bien definido una vez que explotan exitosamente una vulnerabilidad Fortinet. Primero, despliegan malware personalizado, frecuentemente variantes de webshells, para establecer acceso persistente. Desde ahí, realizan movimiento lateral dentro de la red interna, acceden a datos sensibles, y en muchos casos, despliegan ransomware o realizan actividades de espionaje. La velocidad es crucial: desde la explotación inicial hasta la exfiltración de datos pueden pasar apenas horas.

"Los ciberdelincuentes están acelerando sus esfuerzos, utilizando IA y automatización para operar a una velocidad y escala sin precedentes. El playbook de seguridad tradicional ya no es suficiente."

— Derek Manky, Chief Security Strategist, Fortinet FortiGuard Labs

corporate_fare Impacto en infraestructuras críticas

Las consecuencias de estas vulnerabilidades trascienden el ámbito técnico. Estamos hablando de firewalls que protegen infraestructuras críticas: hospitales, plantas de energía, sistemas financieros, gobiernos. Cuando un FortiGate es comprometido, el atacante no solo controla el dispositivo: obtiene visibilidad completa del tráfico de red, puede modificar reglas de firewall para permitir accesos adicionales, exfiltrar configuraciones que contienen credenciales y claves, y establecer puertas traseras persistentes.

En abril de 2025, CISA y el Centro Canadiense de Ciberseguridad emitieron alertas conjuntas sobre una técnica de post-explotación nunca vista antes: actores de amenazas crearon archivos maliciosos simbólicos en dispositivos previamente comprometidos por CVE-2024-21762, CVE-2023-27997 y CVE-2022-42475. Estos archivos permiten acceso de solo lectura al sistema de archivos del dispositivo, incluyendo configuraciones que pueden contener credenciales de LDAP, claves pre-compartidas y otros secretos.

warning_amber Caso real: Persistencia tras parcheo

Un aspecto particularmente preocupante es que algunas organizaciones reportaron seguir siendo vulnerables incluso después de aplicar parches. En enero de 2026, usuarios de FortiOS 7.4.9 reportaron que la vulnerabilidad CVE-2025-59718 persistía o no estaba completamente solucionada, obligando a Fortinet a recomendar la desactivación completa de la función FortiCloud SSO como medida temporal.

Sectores más afectados

Según los datos de Wiz Research, aproximadamente el 8% de los entornos cloud tienen recursos vulnerables a CVE-2024-21762 o CVE-2024-23113, y el 5% tienen instancias expuestas públicamente. Los sectores más afectados incluyen gobierno, tecnología, manufactura y servicios financieros. Organizaciones con grandes flotas de dispositivos IoT/OT/ICS deberían estar especialmente alerta, ya que estos dispositivos pueden no mostrar indicadores de compromiso obvios y convertirse en el siguiente paso en campañas de ataque evolucionadas.

search Cómo detectar si has sido comprometido

La detección temprana es crítica para minimizar el daño. Si tu organización utiliza dispositivos Fortinet, especialmente con SSL VPN habilitado o FortiCloud SSO activo, debes realizar una revisión inmediata de logs y configuraciones. Los indicadores de compromiso (IOCs) específicos pueden revelar si has sido objetivo de estas campañas.

list_alt Indicadores de Compromiso (IOCs) clave

- Entradas de log inusuales relacionadas con el proceso

sslvpnd, especialmente logs de crash o comportamiento inesperado - Presencia de archivos inesperados en directorios como

/data/lib/libcli.so - Inicios de sesión administrativos desde direcciones IP sospechosas (hosting providers como The Constant Company, BL Networks, Kaopu Cloud)

- Creación de cuentas administrativas secundarias no autorizadas

- Exportaciones de archivos de configuración del firewall

- Cambios en políticas de VPN realizados fuera de horarios habituales

Comandos de auditoría recomendados

Fortinet recomienda ejecutar los siguientes pasos en caso de sospecha de compromiso:

# Verificar logs de inicio de sesión administrativo

execute log filter device "Log System"

execute log filter category 0

execute log filter field user "admin"

execute log filter field action "login"

execute log display

# Revisar cuentas administrativas creadas recientemente

show system admin

# Verificar configuraciones de VPN modificadas

show vpn ssl settings

show vpn ipsec phase1-interfaceAdemás, las herramientas de análisis de tráfico de red pueden revelar conexiones salientes sospechosas hacia direcciones IP conocidas por estar asociadas con actores de amenazas. La monitorización continua del tráfico SSL VPN es esencial para identar intentos de explotación en tiempo real.

security Medidas de mitigación urgentes

Si hay una regla de oro en ciberseguridad, es esta: parchea rápido, parchea ahora. Las vulnerabilidades críticas en dispositivos perimetrales no pueden esperar al próximo ciclo de mantenimiento. Cada hora de retraso aumenta exponencialmente el riesgo de compromiso.

system_update Versiones corregidas disponibles

Fortinet ha lanzado actualizaciones que corrigen estas vulnerabilidades. Es imperativo actualizar a las siguientes versiones o superiores:

- FortiOS 7.6: 7.6.4 o superior

- FortiOS 7.4: 7.4.9 o superior (nota: se reportan problemas con 7.4.9)

- FortiOS 7.2: 7.2.12 o superior

- FortiOS 7.0: 7.0.18 o superior

- FortiProxy: Versiones 7.6.4+, 7.4.11+, 7.2.15+, 7.0.22+

Workarounds temporales

Si no puedes aplicar parches inmediatamente, existen medidas de mitigación que pueden reducir drásticamente el riesgo:

Para CVE-2024-21762

Deshabilitar completamente la funcionalidad SSL VPN. Nota: deshabilitar solo el webmode NO es una solución válida.

config system settings

set sslvpn-enable disable

endPara CVE-2025-59718

Desactivar el inicio de sesión SSO de FortiCloud hasta aplicar el parche completo.

config system global

set admin-forticloud-sso-login disable

endpriority_high Acciones post-compromiso

Si detectas compromiso, debes asumir que todas las credenciales están expuestas. Resetea inmediatamente: credenciales SSL-VPN, cuentas de usuario, credenciales LDAP bind, claves pre-compartidas, y revisa todas las configuraciones de dispositivos en busca de cambios no autorizados. Trata cualquier configuración expuesta como potencialmente comprometida.

psychology El futuro de la ciberseguridad frente a la IA

Lo que estamos presenciando con los ataques a Fortinet no es un evento aislado: es un vistazo al futuro de la ciberseguridad. La convergencia de vulnerabilidades críticas en infraestructura crítica con herramientas de IA accesibles crea un panorama de amenazas donde la velocidad y escala de los ataques superan las capacidades de respuesta humanas tradicionales.

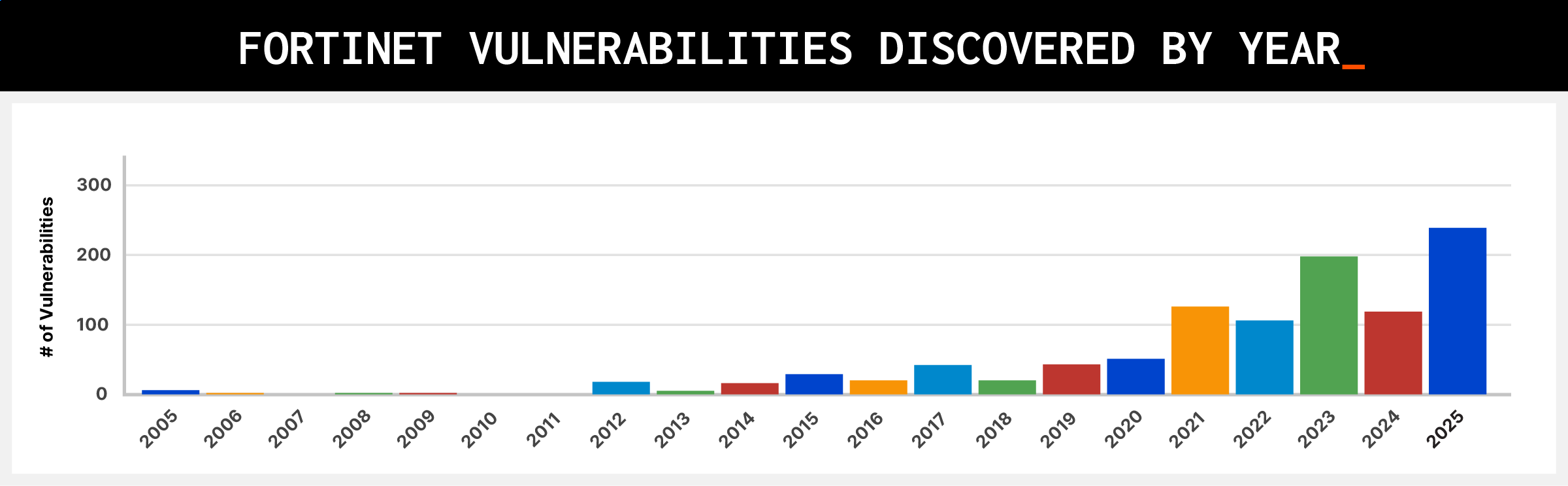

Según datos de FortiGuard Labs, se añadieron más de 40,000 nuevas vulnerabilidades al National Vulnerability Database en 2024, un aumento del 39% respecto a 2023. Los brokers de acceso inicial ofrecen paquetes de credenciales corporativas (20%), acceso RDP (19%), paneles de administración (13%) y webshells (12%). El tiempo entre la divulgación de una vulnerabilidad y su explotación masiva se ha reducido de semanas a días, e incluso horas en casos críticos.

lightbulb La frase que debe guiar tu estrategia

En la era de los ataques potenciados por IA, la única defensa efectiva es una estrategia de seguridad igualmente inteligente y automatizada. La seguridad reactiva ya no es suficiente: necesitamos exposición continua de amenazas, gestión de parches automatizada, y equipos de seguridad equipados con herramientas de IA para detectar y responder a velocidades que solo las máquinas pueden alcanzar.

La pregunta no es si serás atacado, sino cuándo y si estarás preparado. Las vulnerabilidades de Fortinet nos recuerdan que incluso los guardianes de nuestra seguridad perimetral pueden convertirse en nuestra mayor debilidad si no mantenemos una vigilancia constante. La ciberseguridad ya no es un departamento: es una mentalidad organizacional que debe perme cada decisión tecnológica.

¿Tu organización tiene un plan de respuesta ante incidentes actualizado? ¿Has auditado tus dispositivos Fortinet recientemente? ¿Tienes visibilidad completa de quién accede a tus firewalls y desde dónde? Si la respuesta a alguna de estas preguntas te genera dudas, el momento de actuar es ahora. No mañana. No la próxima semana. Ahora.

"En ciberseguridad, la paranoia es una virtud profesional. La complacencia es una sentencia de muerte."

¿Has experimentado intentos de ataque en tus dispositivos Fortinet? ¿Cómo ha evolucionado tu estrategia de parcheo ante la creciente velocidad de las amenazas? Comparte tu experiencia en los comentarios. En el mundo de la ciberseguridad, compartir conocimiento es nuestra mejor defensa colectiva contra aquellos que operan en las sombras.