format_list_bulleted Contenido

Introducción: La Paradoja del PDF ¿Por Qué los PDF son un Imán para los Ciberdelincuentes? Señales para Identificar un PDF Peligroso Qué Puede Hacer un PDF Malicioso Casos y Técnicas Habituales en la Intrusión con PDFs Cómo Analizar y Comprobar un PDF Antes de Abrirlo Qué Hacer si Ya Has Abierto un PDF Sospechoso Medidas Adicionales para Empresas Conclusión: La Seguridad Empezó por TiArchivos PDF Peligrosos: Cómo Detectarlos y Protegerse de Fraudes Digitales

Los archivos PDF se han convertido en el estándar universal para compartir documentos en nuestro día a día. En el trabajo, en los estudios, en la administración pública... prácticamente en todas partes. Esta ubicuidad, que los hace tan prácticos y familiares, también los ha convertido en un objetivo privilegiado para los ciberdelincuentes.

Lo que comenzó como un simple formato para documentos portátiles se ha transformado en un campo de batalla silencioso. Cada vez más, los atacantes utilizan PDFs aparentemente legítimos como caballo de Troya para infiltrar malware, robar información sensible o dirigir a usuarios hacia sitios fraudulentos. Y lo más preocupante: muchas veces ni siquiera nos damos cuenta del peligro hasta que es demasiado tarde.

lightbulb La paradoja del PDF

La misma versatilidad que hace a los PDF tan útiles —su capacidad para incluir enlaces, formularios, multimedia y scripts— es precisamente lo que los convierte en un arma de doble filo. Según el último Threat Report de ESET, los archivos PDF se encuentran en el sexto lugar del TOP 10 de detecciones de amenazas, consolidándose como uno de los vectores de ataque más persistentes en el panorama actual de ciberseguridad.

En este artículo, te guiaré a través del fascinante —y a veces preocupante— mundo de los PDF maliciosos. Descubrirás cómo identificarlos, qué peligros representan y, lo más importante, cómo protegerte eficazmente contra estas amenazas que cada vez son más sofisticadas. Porque en la era digital, la información es poder, pero también puede ser tu mayor vulnerabilidad si no sabes cómo protegerla.

help_outline ¿Por Qué los PDF son un Imán para los Ciberdelincuentes?

A diferencia de otros formatos de archivo, el PDF ofrece una combinación única de características que lo hacen excepcionalmente atractivo para los actores maliciosos. No es casualidad que los cibercriminales hayan elegido este formato como uno de sus vehículos preferidos para distribuir amenazas.

security Características que hacen vulnerables a los PDF

Versatilidad extrema

Los PDF pueden contener no solo texto e imágenes, sino también enlaces, formularios, multimedia, documentos incrustados y scripts. Esta flexibilidad permite a los atacantes ocultar código malicioso dentro de elementos aparentemente inofensivos.

Compatibilidad universal

Los PDF funcionan prácticamente en cualquier sistema operativo y dispositivo, lo que amplía enormemente el potencial alcance de un ataque.

Percepción de seguridad

La mayoría de los usuarios perciben los PDF como documentos seguros, lo que reduce su nivel de sospecha y aumenta la probabilidad de que abran un archivo malicioso sin dudarlo.

Funciones automatizadas

Los atacantes aprovechan funciones como acciones al abrir (OpenAction), JavaScript y archivos incrustados para ejecutar comandos o descargar contenido externo sin intervención del usuario.

El truco suele estar en la apariencia. Los ciberdelincuentes son maestros del disfraz, creando facturas, nóminas, notificaciones bancarias o comunicados "oficiales" que invitan a actuar con prisa. La familiaridad del formato y el aspecto profesional del documento generan una falsa sensación de seguridad que nos hace bajar la guardia.

"Los atacantes se esfuerzan por evitar que sean detectados por los usuarios y simulen ser PDF legítimos. Es fácil que contengan elementos maliciosos que a simple vista son imperceptibles, especialmente para usuarios ajenos a la ciberseguridad o informática." - Fabiana Ramirez Cuenca, Investigadora de Seguridad Informática de ESET Latinoamérica.

En el entorno corporativo, la situación se complica aún más. Los PDF circulan constantemente entre departamentos y proveedores, creando un flujo continuo que ayuda a que los archivos maliciosos puedan pasar filtros básicos y llegar a usuarios no técnicos, que pueden abrirlos sin advertir las señales de alerta.

warning Señales para Identificar un PDF Peligroso

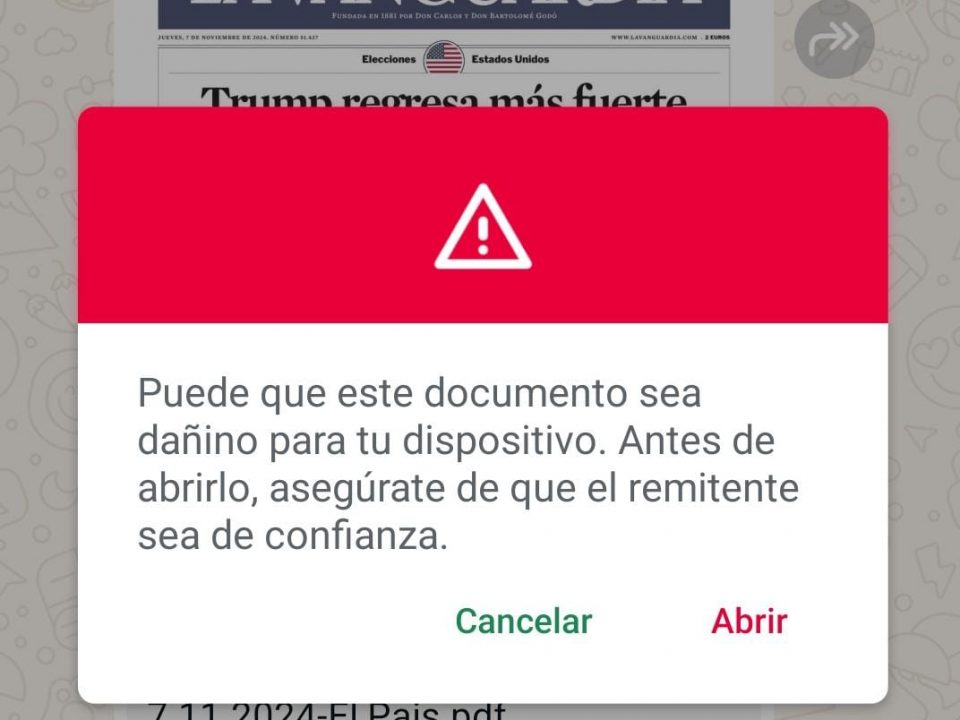

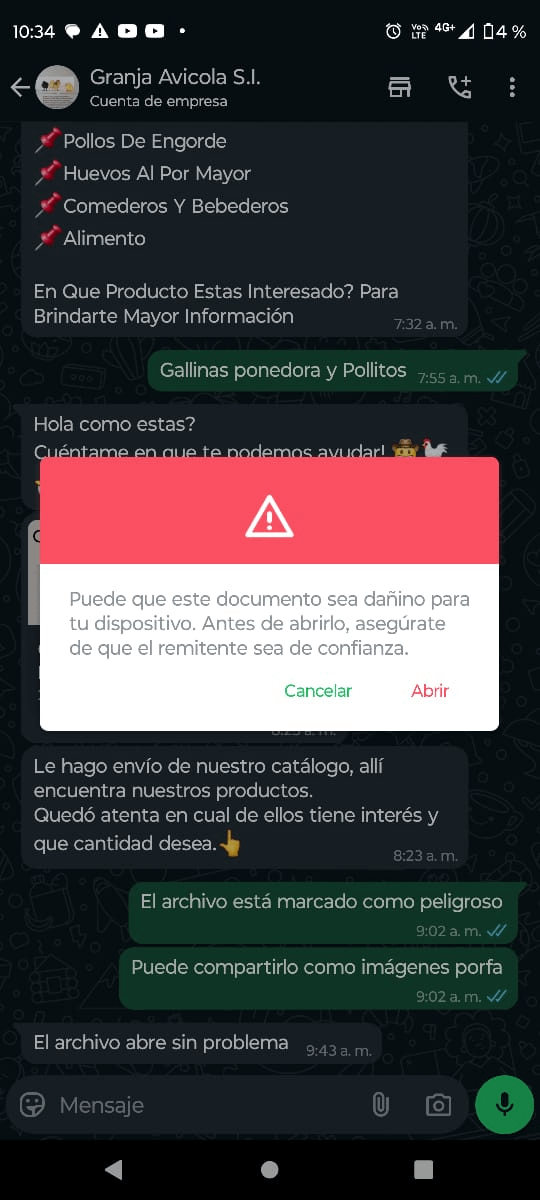

Antes de abrir cualquier archivo PDF, conviene revisar varios indicios que suelen repetirse en campañas reales. Recuerda: cuantas más señales de alerta acumule un archivo, mayor es la probabilidad de que estés ante un PDF malicioso.

link Enlaces sospechosos

Hipervínculos que apuntan a dominios extraños, direcciones acortadas o sitios sin cifrado (que no comienzan con https://). Los atacantes suelen incluir enlaces que redirigen a páginas de phishing o que descargan malware automáticamente.

extension Permisos o acciones inusuales

Peticiones para "habilitar" funciones, descargar contenido externo o ejecutar elementos incrustados. Los PDF legítimos rara vez requieren que el usuario realice acciones adicionales más allá de la simple visualización.

spellcheck Errores de redacción o diseño

Errores gramaticales, tipografías raras o diseño descuidado son indicios claros de manipulación o de un montaje rápido. Las organizaciones profesionales suelen cuidar mucho la presentación de sus documentos.

data_usage Peso atípico

Archivos sorprendentemente ligeros para el contenido que prometen, o excesivamente pesados sin explicación. Un PDF de texto simple no debería pesar varios megabytes, a menos que contenga muchas imágenes de alta calidad.

drive_file_rename_outline Nombre y extensión engañosos

Nombres genéricos como "Factura.pdf", "documento.pdf" o combinaciones engañosas como "documento.pdf.exe". Los atacantes utilizan nombres que generen urgencia o curiosidad para impulsar la apertura.

archive Adjuntos comprimidos

PDFs dentro de ZIP o RAR para evadir filtros del correo. Esta técnica permite a los atacantes ocultar la verdadera extensión del archivo y evitar detecciones básicas por parte de sistemas de seguridad.

person_off Remitente dudoso

Direcciones que no encajan con la entidad que dicen representar o pequeñas variaciones en el dominio. Por ejemplo, "banco@notificacion-banco.com" en lugar del dominio oficial del banco.

schedule Urgencia o presión

Mensajes que crean un falso sentido de urgencia o presión, como "Su cuenta será suspendida en 24 horas" o "Oferta limitada". Esta táctica busca que el usuario actúe impulsivamente sin verificar la autenticidad del documento.

bug_report Qué Puede Hacer un PDF Malicioso

Un documento peligroso no solo descarga virus; puede desencadenar acciones complejas con impacto serio en la seguridad de tus dispositivos y tu información personal. Conozcamos las principales amenazas que pueden esconderse en un PDF aparentemente inocente.

download Instalación o descarga de malware

Una de las funciones más peligrosas de un PDF malicioso es su capacidad para descargar e instalar software malicioso sin el consentimiento del usuario. Esto puede incluir:

Troyanos: Programas que se hacen pasar por software legítimo pero que realizan acciones maliciosas, como robar información o crear puertas traseras en el sistema.

Spyware: Software espía que recopila información sobre las actividades del usuario, como contraseñas, datos bancarios o información personal.

Ransomware: Uno de los malware más temidos, que cifra los archivos del usuario y exige un rescate para recuperar el acceso a ellos.

data_thief Robo de información

Los PDF maliciosos pueden estar diseñados específicamente para extraer información sensible del dispositivo infectado. Credenciales de acceso, datos bancarios, documentos personales e información corporativa pueden ser exfiltrados sin que el usuario lo note. En muchos casos, esta información se vende en mercados clandestinos de la dark web o se utiliza para cometer fraudes en nombre de la víctima.

security_update_warning Explotación de vulnerabilidades

Los atacantes aprovechan fallos conocidos en lectores de PDF populares como Adobe Acrobat, Foxit Reader o incluso en navegadores web. Estas vulnerabilidades pueden permitir la ejecución remota de código, dando al atacante control total sobre el sistema afectado. Aunque los desarrolladores lanzan parches para corregir estos fallos, muchos usuarios no mantienen sus aplicaciones actualizadas, quedando expuestos a ataques que explotan vulnerabilidades ya conocidas.

gps_fixed Ataques dirigidos

En el ámbito corporativo, los PDF maliciosos suelen ser parte de ataques dirigidos o "spear phishing", donde los documentos son adaptados específicamente al entorno de la empresa objetivo. Los atacantes investigan previamente a la organización para crear documentos que parezcan auténticos y relevantes, aumentando significativamente las probabilidades de éxito del ataque.

"Un PDF malicioso puede instalar o descargar malware, robar información privada o sensible, o incluso explotar vulnerabilidades del sistema o de los lectores para PDF. Generalmente, se distribuyen como adjuntos en correos de phishing que apelan a la urgencia, la emoción o la preocupación para inducir a su apertura." - ESET Latinoamérica

cases Casos y Técnicas Habituales en la Intrusión con PDFs

Las investigaciones de seguridad han documentado numerosas campañas que utilizan PDF maliciosos como vector de ataque. Conocer estos casos reales nos ayuda a entender mejor las tácticas empleadas por los ciberdelincuentes y a estar preparados para identificarlas.

account_balance Troyanos bancarios disfrazados de comunicados oficiales

Una de las campañas más documentadas por ESET involucraba la distribución del troyano bancario Grandoreiro a través de PDFs que suplantaban comunicaciones de administraciones públicas. La táctica combinaba ingeniería social y enlaces camuflados para robar credenciales financieras. El ataque comenzaba con un correo electrónico que simulaba ser de una entidad gubernamental, con un enlace que llevaba a la descarga del PDF infectado. Una vez abierto, el documento redirigía a sitios fraudulentos que solicitaban información bancaria bajo pretexto de trámites oficiales.

description Documentos de Office incrustados con acciones automáticas

Otra técnica recurrente consiste en incluir un documento de Office incrustado y configurar una acción OpenAction para que se ejecute automáticamente al abrir el PDF. Esta técnica aprovecha vulnerabilidades antiguas pero aún efectivas, como la CVE-2017-11882 en Microsoft Office. El resultado puede ser la instalación silenciosa de malware o la apertura de puertas traseras que permiten a los atacantes acceder remotamente al sistema.

email Campaña de Qbot mediante hilos de correo secuestrados

Recientemente, Kaspersky descubrió un repunte del malware Qbot que se propaga a través de una campaña de spam particularmente ingeniosa. Los atacantes utilizan técnicas avanzadas de ingeniería social, reenviando a hilos de correos existentes archivos PDF maliciosos. Esta estrategia es efectiva porque el PDF llega como parte de una conversación ya existente, lo que reduce las sospechas del destinatario. Desde el 4 de abril de 2025, se han detectado más de 5.000 correos electrónicos de este tipo en distintos países. El archivo PDF es una imagen que imita una notificación de Microsoft Office 365 o Microsoft Azure, y cuando el usuario lo abre, el archivo malicioso se descarga desde un servidor remoto.

receipt Avisos de pago y facturas falsas

Uno de los pretextos más comunes es el envío de facturas o avisos de pago pendiente. Los atacantes explotan nuestra tendencia a prestar atención inmediata a asuntos financieros, creando documentos que parecen facturas legítimas de servicios públicos, proveedores o entidades gubernamentales.

local_hospital Resultados médicos falsos

Especialmente durante la pandemia, los atacantes han explotado la preocupación por la salud enviando PDFs que supuestamente contienen resultados de pruebas médicas o información sobre vacunación. Estos documentos apelan a nuestra curiosidad y preocupación por nuestra salud.

work Currículums laborales maliciosos

En ataques dirigidos a empresas, es común recibir currículums en formato PDF que contienen malware. Esta técnica es efectiva en departamentos de recursos humanos que reciben numerosas solicitudes de empleo y pueden abrir estos archivos sin las precauciones necesarias.

account_balance_wallet Comunicaciones bancarias fraudulentas

Los PDF que suplantan comunicaciones de entidades financieras son especialmente peligrosos. Suelen incluir alertas sobre supuestas actividades sospechosas en la cuenta o problemas con tarjetas de crédito, instando al usuario a hacer clic en enlaces o proporcionar información sensible.

search Cómo Analizar y Comprobar un PDF Antes de Abrirlo

Adoptar un proceso de verificación antes de abrir cualquier archivo PDF reduce de forma notable el riesgo de infección. Estas prácticas, recomendadas por expertos de ESET, Kaspersky e INCIBE, ayudan a filtrar archivos problemáticos antes de que causen daño.

security Analiza con servicios multiantivirus

Antes de abrir cualquier PDF sospechoso, súbelo a servicios como VirusTotal. Esta plataforma analizará el archivo con múltiples motores de antivirus, aumentando las probabilidades de detectar amenazas conocidas. Es especialmente útil para archivos recibidos de remitentes desconocidos o que parecen sospechosos.

person_search Verifica el remitente

Revisa cuidadosamente la dirección completa del remitente, no solo el nombre que aparece. Presta atención a pequeñas variaciones en el dominio que podrían indicar suplantación. Si tienes dudas, contacta a la persona o entidad a través de otro canal para confirmar el envío.

insert_drive_file Inspecciona nombre y extensión

Activa la vista de extensiones en tu explorador de archivos para ver la extensión real del fichero. Desconfía de dobles extensiones como "documento.pdf.exe" o nombres genéricos como "Factura.pdf" sin información adicional que los contextualice.

folder_open Evita archivos comprimidos

Desconfía de los PDFs recibidos dentro de archivos ZIP o RAR, especialmente si no esperabas recibirlos. Esta técnica se utiliza comúnmente para evadir filtros de seguridad y ocultar la verdadera naturaleza del archivo.

code Deshabilita JavaScript

Configura tu lector de PDF para que deshabilite la ejecución de JavaScript por defecto. Muchos ataques basados en PDF utilizan scripts para ejecutar acciones maliciosas, y desactivar esta función puede neutralizar una gran parte de estas amenazas.

system_update Mantén todo actualizado

Asegúrate de tener siempre la última versión de tu lector de PDF y de tu sistema operativo. Las actualizaciones frecuentemente incluyen parches de seguridad que cierran vulnerabilidades explotables por los atacantes.

shield Utiliza lectores "endurecidos" o en modo seguro

Considera utilizar lectores de PDF diseñados específicamente con la seguridad en mente, como Sumatra PDF o Foxit Reader en modo seguro. Estas aplicaciones limitan funciones potencialmente peligrosas y ofrecen mayores controles de seguridad que los lectores más convencionales. Algunos incluso permiten abrir PDFs en un entorno sandboxed, aislado del resto del sistema.

"Analizarlo en VirusTotal: en este sitio se puede cargar el documento sospechoso y analizarlo con múltiples antivirus. Activar la vista de extensiones en el explorador de archivos del sistema operativo, para ver la extensión real de los archivos y detectar intentos de engaño." - Recomendaciones de ESET Latinoamérica

emergency Qué Hacer si Ya Has Abierto un PDF Sospechoso

Si sospechas que has interactuado con un archivo PDF malicioso, es crucial actuar con rapidez para limitar el alcance del posible daño. Una respuesta temprana puede marcar la diferencia entre un incidente menor y una grave compromising de tu seguridad. Sigue estos pasos recomendados por expertos en ciberseguridad.

wifi_off Desconecta el equipo de internet

Esta es la primera y más urgente medida que debes tomar. Desconectar el equipo de internet (ya sea desactivando el Wi-Fi o desconectando el cable de red) puede evitar que se complete la cadena de infección y que el dispositivo se comunique con servidores de mando y control (C2). También impide que se exfiltre información personal o que el malware se propague a otros dispositivos conectados a la misma red.

security_update_good Ejecuta un análisis completo

Utiliza una solución antimalware reputada para realizar un análisis completo del sistema. Asegúrate de que tu antivirus esté actualizado antes de iniciar el escaneo. Si es posible, ejecuta también herramientas especializadas en la detección de malware como Malwarebytes o HitmanPro para aumentar las probabilidades de detectar y eliminar amenazas.

memory Revisa procesos activos

Abre el administrador de tareas de tu sistema (Ctrl+Shift+Esc en Windows) y revisa los procesos activos. Busca aplicaciones o procesos que no reconozcas o que consuman recursos de manera inusual (alto uso de CPU, memoria o red). Investiga cualquier proceso sospechoso antes de terminarlo.

password Cambia tus contraseñas

Desde un dispositivo diferente y seguro, cambia las contraseñas de tus cuentas más sensibles: correo electrónico, banca, redes sociales, servicios en la nube, etc. Utiliza contraseñas fuertes y diferentes para cada servicio. Si es posible, activa la autenticación de dos factores para mayor seguridad.

account_balance Supervisa cuentas financieras

Revisa tus estados de cuenta y transacciones bancarias en busca de actividades anómalas. Si detectas cualquier movimiento sospechoso, contacta inmediatamente con tu entidad financiera para bloquear posibles fraudes. Considera la posibilidad de cambiar tus tarjetas si sospechas que sus datos han podido ser comprometidos.

support_agent Busca ayuda profesional

Si no te sientes seguro realizando estos pasos por tu cuenta o si sospechas que la infección es grave, no dudes en contactar con profesionales en ciberseguridad. En entornos empresariales, notifica inmediatamente al equipo de TI para que activen protocolos de contención, telemetría y análisis forense. Recuerda que intentar resolver un problema complejo sin los conocimientos adecuados puede agravar la situación.

business Medidas Adicionales para Empresas

En el entorno corporativo, la defensa contra PDF maliciosos debe combinar tecnología y formación. Las políticas y controles preventivos reducen significativamente el éxito de estas campañas, protegiendo no solo los sistemas informáticos sino también la información crítica de la organización.

filter_alt Filtros de correo y sandboxing

Implementar soluciones avanzadas de filtrado de correo electrónico que analicen adjuntos y URLs antes de su entrega al usuario. El sandboxing, que consiste en ejecutar archivos en un entorno aislado, es especialmente efectivo para detectar comportamientos maliciosos sin poner en riesgo la red corporativa.

block Políticas de ejecución restrictivas

Establecer políticas que bloqueen JavaScript y la ejecución de binarios desde lectores de PDF. Estas restricciones pueden aplicarse a través de políticas de grupo o soluciones de gestión de endpoints, limitando la superficie de ataque incluso si un archivo malicioso logra llegar al usuario.

system_update_alt Gestión de parches continua

Mantener un programa riguroso de actualización de sistemas y aplicaciones ofimáticas. Las vulnerabilidades en lectores de PDF y suites de oficina son explotadas activamente por los atacantes, y aplicar los parches de seguridad de manera oportuna es una de las medidas de protección más efectivas.

school Concienciación y simulaciones

Realizar programas periódicos de concienciación y simulaciones de phishing para entrenar al personal en la detección de señales de alerta. Los empleados bien formados son la última línea de defensa y pueden identificar y reportar amenazas que las soluciones técnicas podrían pasar por alto.

admin_panel_settings Principio de mínimo privilegio y segmentación

Aplicar el principio de mínimo privilegio, garantizando que los usuarios solo tengan los permisos necesarios para realizar sus tareas. Además, segmentar la red en zonas con diferentes niveles de seguridad limita el movimiento lateral de los atacantes en caso de que se produzca una intrusión. Esta estrategia de defensa en profundidad reduce significativamente el impacto potencial de un ataque exitoso.

"En organizaciones, la defensa debe combinar tecnología y formación. Las políticas y controles preventivos reducen el éxito de estas campañas. Filtros de correo y sandboxing para analizar adjuntos y URLs antes de su entrega al usuario son fundamentales." - Recomendaciones de expertos en ciberseguridad

summarize Conclusión: La Seguridad Empezó por Ti

Los archivos PDF se han convertido en una parte indispensable de nuestra vida digital, pero su popularidad también los ha convertido en un objetivo privilegiado para los ciberdelincuentes. Como hemos visto a lo largo de este artículo, los PDF maliciosos pueden ser extremadamente sofisticados y peligrosos, capaces de robar información, instalar malware y comprometer la seguridad de nuestros dispositivos y redes.

lightbulb La prevención como mejor defensa

La clave para protegernos contra los PDF maliciosos reside en la prevención y la educación. Conocer las señales de alerta, entender los riesgos y saber cómo responder ante una posible amenaza son habilidades fundamentales en el mundo digital actual. Como bien señalan los expertos de ESET, "mantener buenas prácticas de seguridad, verificar el origen de los archivos y estar atentos a señales de alerta es clave para protegerse".

Las medidas técnicas, como los antivirus actualizados, los filtros de correo y las políticas de seguridad, son importantes, pero insuficientes por sí solas. La seguridad efectiva requiere un enfoque holístico que combine tecnología, procesos y, fundamentalmente, personas conscientes de los riesgos y preparadas para actuar adecuadamente.

En el entorno empresarial, la responsabilidad es aún mayor. Las organizaciones deben invertir no solo en soluciones de seguridad robustas, sino también en la formación continua de su personal. Como demuestran casos como la campaña de Qbot documentada por Kaspersky, los atacantes perfeccionan constantemente sus técnicas, explotando no solo vulnerabilidades técnicas sino también humanas.

La próxima vez que recibas un archivo PDF, tómate un momento para evaluarlo antes de abrirlo. Pregúntate: ¿Esperaba este archivo? ¿Conozco al remitente? ¿El mensaje genera un falso sentido de urgencia? ¿Hay algo extraño en el nombre, el tamaño o el formato del archivo? Estas simples preguntas pueden marcar la diferencia entre mantener tu información segura o exponerla a graves riesgos.

"Los archivos PDF son parte de nuestra vida cotidiana, pero también pueden ser utilizados como herramientas de engaño por los cibercriminales. Mantener buenas prácticas de seguridad, verificar el origen de los archivos y estar atentos a señales de alerta es clave para protegerse." - Fabiana Ramirez Cuenca, Investigadora de Seguridad Informática de ESET Latinoamérica

En última instancia, la seguridad digital es una responsabilidad compartida. Cada uno de nosotros, como usuarios de tecnología, tenemos un papel fundamental que desempeñar en la protección de nuestra información y la de nuestra organización. Con conocimiento, precaución y las herramientas adecuadas, podemos seguir disfrutando de los beneficios de los archivos PDF sin convertirnos en víctimas de los que buscan explotar su potencial malicioso.

Recuerda: en la era digital, la información es poder, pero solo si sabemos protegerla adecuadamente. La seguridad no es un destino, sino un viaje continuo de aprendizaje y adaptación. Y en ese viaje, cada decisión cuenta, cada archivo abierto es una oportunidad para ejercer la precaución, y cada acción de seguridad fortalece no solo tu protección, sino la de toda la comunidad digital.