format_list_bulleted Contenido

- Introducción: La creciente amenaza del malware en Linux

- ¿Qué es io_uring y por qué es importante?

- Cómo funciona RingReaper y sus capacidades

- Por qué RingReaper evade las herramientas de seguridad tradicionales

- El impacto en la seguridad empresarial y de servidores

- Cómo detectar y protegerse contra este tipo de amenazas

- Reflexiones finales: El futuro de la seguridad en Linux

security Introducción: La creciente amenaza del malware en Linux

Durante años, Linux ha gozado de una reputación de robustez y seguridad que lo ha convertido en el sistema operativo preferido para servidores, infraestructuras críticas y sistemas empresariales. Sin embargo, esta percepción de invulnerabilidad está comenzando a resquebrajarse con la aparición de amenazas cada vez más sofisticadas diseñadas específicamente para explotar las características únicas de este sistema operativo.

warning Una amenaza invisible

RingReaper representa un punto de inflexión en el panorama del malware para Linux. A diferencia de otras amenazas anteriores, este malware no busca causar estragos visibles o interrumpir operaciones. Su objetivo es mucho más insidioso: operar en silencio, recopilar información y mantenerse oculto el mayor tiempo posible, todo ello mientras burla las herramientas de seguridad más avanzadas.

Identificado por primera vez por los analistas de Picus Security, RingReaper ha demostrado ser una herramienta de pos-explotación extremadamente eficaz, capaz de realizar tareas de reconocimiento, recolección de datos y persistencia sin dejar rastros significativos. Su nombre, que evoca a la figura de la Parca que siega almas, es una metáfora perfecta para su funcionamiento: siega silenciosamente la visibilidad de las herramientas de seguridad, dejándolas "ciegas" ante sus actividades.

Lo que hace especialmente preocupante a RingReaper no es solo su capacidad para evadir la detección, sino el hecho de que explota una característica legítima y cada vez más popular del kernel de Linux: io_uring. Esto significa que no podemos simplemente "deshabilitar" esta funcionalidad sin afectar el rendimiento de los sistemas, lo que complica enormemente las estrategias de defensa.

settings ¿Qué es io_uring y por qué es importante?

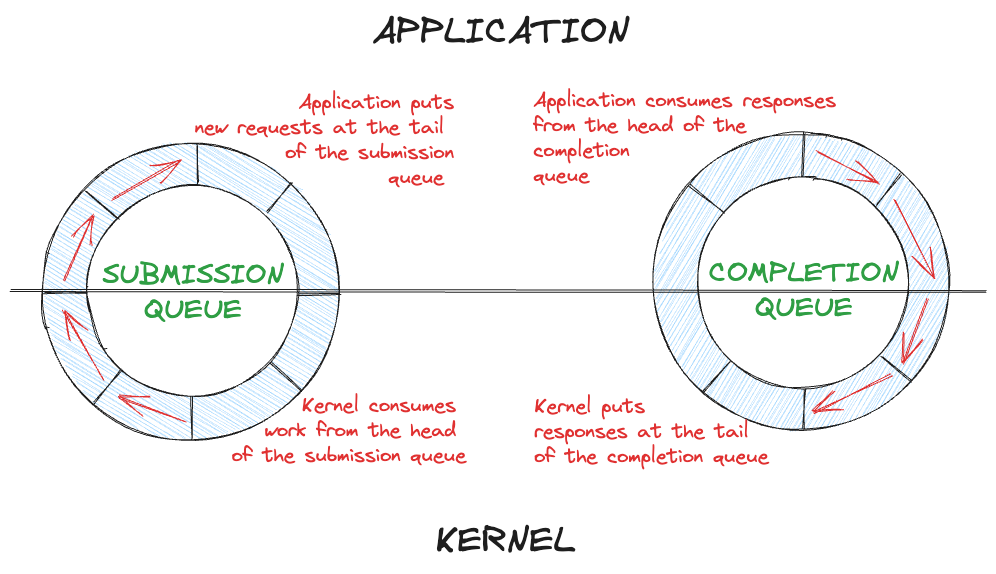

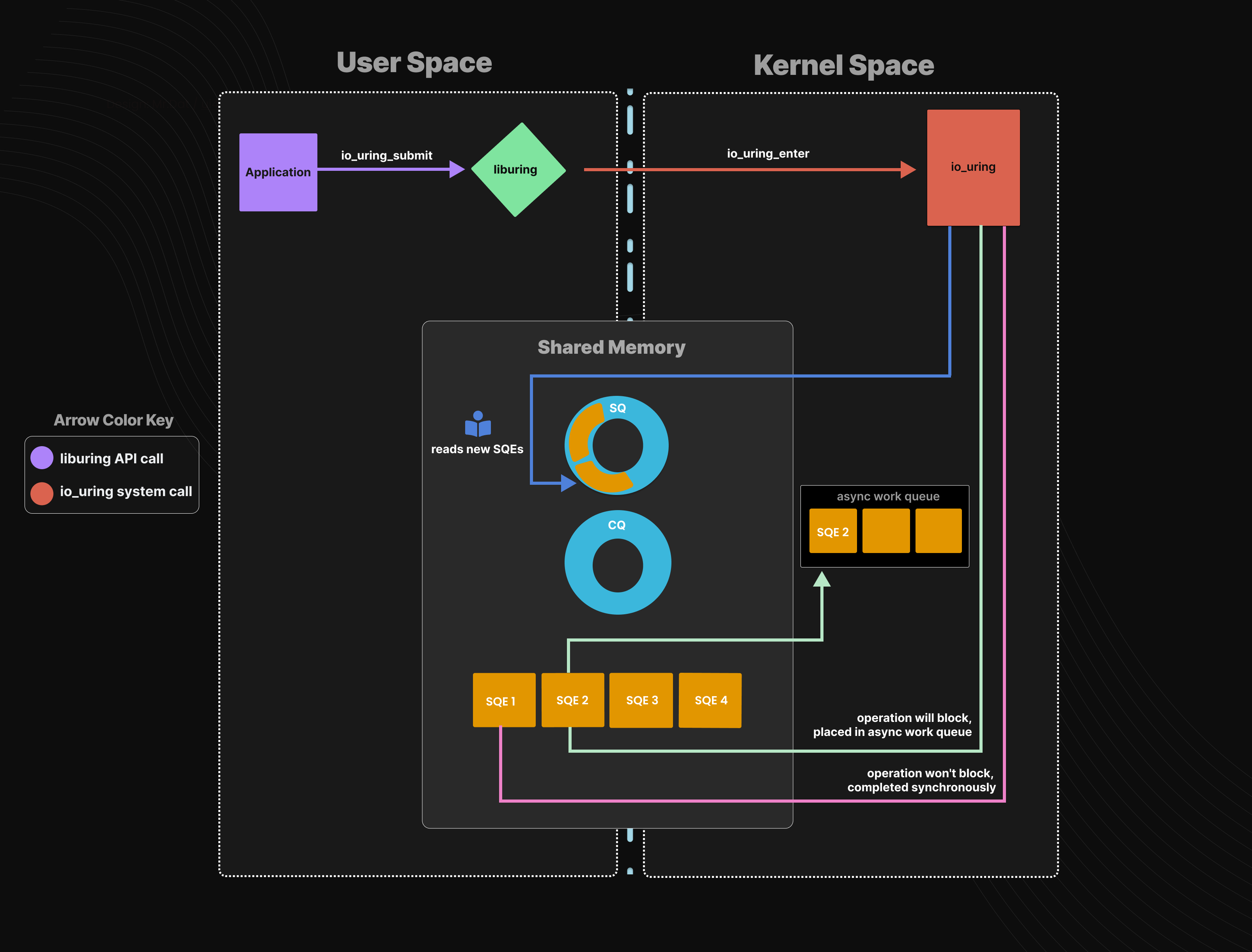

Para entender realmente la amenaza que representa RingReaper, es fundamental comprender qué es io_uring y por qué se ha convertido en una característica tan importante del kernel de Linux. Introducido en la versión 5.1 del kernel en 2019, io_uring es una interfaz de E/S asíncrona diseñada para mejorar significativamente el rendimiento de las operaciones de entrada y salida en sistemas Linux.

speed Rendimiento y eficiencia

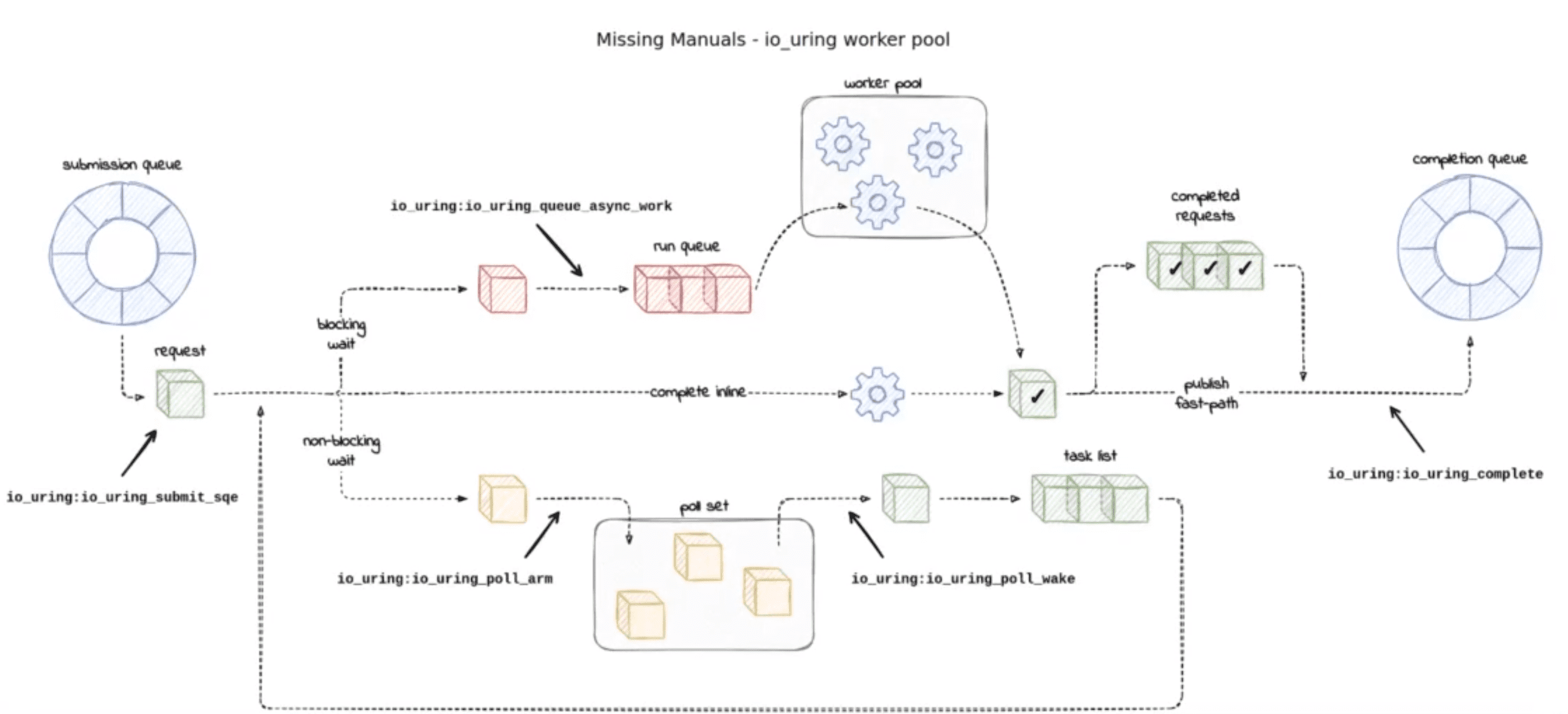

Tradicionalmente, las operaciones de E/S en Linux requerían llamadas al sistema (syscalls) para cada operación de lectura o escritura. Este enfoque sincrónico, aunque funcional, generaba una sobrecarga significativa debido a los cambios de contexto entre el espacio de usuario y el kernel. io_uring resuelve este problema utilizando un par de colas circulares (ring buffers) compartidas entre el espacio de usuario y el kernel, permitiendo que múltiples operaciones de E/S se envíen y procesen de manera asíncrona con una sobrecarga mínima.

El nombre "io_uring" proviene precisamente de estos anillos (rings) de memoria compartida que permiten una comunicación eficiente entre las aplicaciones y el kernel. En lugar de realizar múltiples llamadas al sistema, una aplicación puede colocar varias solicitudes de E/S en el anillo de envío, y el kernel procesará estas solicitudes de forma asíncrona, colocando los resultados en el anillo de finalización cuando estén listos.

La adopción de io_uring ha sido tan rápida que hoy en día es una característica fundamental en muchas distribuciones de Linux modernas y es crucial para el rendimiento de aplicaciones en entornos de nube y centros de datos. De hecho, su importancia es tal que Google decidió deshabilitarlo por defecto en Android y ChromeOS precisamente por las implicaciones de seguridad que representa.

"io_uring ha sido notorious en los círculos de seguridad de Linux por el gran número de vulnerabilidades en este mecanismo." - ARMO Security

Y aquí es donde reside el problema: una característica diseñada para mejorar el rendimiento y la eficiencia se ha convertido en una herramienta perfecta para los desarrolladores de malware. Al permitir que las operaciones de E/S se realicen sin las llamadas al sistema tradicionales, io_uring crea un punto ciego para las herramientas de seguridad que dependen precisamente de la monitorización de estas llamadas para detectar actividades maliciosas.

bug_report Cómo funciona RingReaper y sus capacidades

RingReaper no es un malware convencional. A diferencia de muchas amenazas que buscan causar daño inmediato o visible, RingReaper es un agente de pos-explotación diseñado para operar de manera sigilosa una vez que un atacante ya ha obtenido acceso inicial a un sistema. Su objetivo principal es realizar tareas de reconocimiento, recolección de datos y establecer persistencia, todo ello sin alertar a las herramientas de seguridad.

code Módulos especializados

RingReaper opera a través de una serie de módulos especializados que el atacante ejecuta desde un directorio de trabajo ($WORKDIR). Cada módulo está diseñado para realizar tareas específicas utilizando exclusivamente operaciones io_uring para evitar la detección:

Lo que hace especialmente peligroso a RingReaper es su capacidad para realizar todas estas operaciones sin generar las llamadas al sistema que las herramientas de seguridad tradicionalmente monitorizan. En lugar de utilizar funciones estándar como read, write, recv, send o connect, RingReaper utiliza primitivas io_uring (como io_uring_prep_*()) que ejecutan operaciones equivalentes de manera asíncrona.

Esta sustitución de rutas de ejecución crea una zona ciega para las herramientas que esperan patrones sincrónicos y deja menos trazas forenses, especialmente cuando las operaciones afectan a estructuras del kernel o al sistema de archivos virtual /proc. El resultado es un malware que puede operar prácticamente sin ser detectado por la mayoría de las soluciones EDR (Endpoint Detection and Response) y otras herramientas de seguridad basadas en la monitorización de llamadas al sistema.

"RingReaper demuestra una brecha sistémica en estrategias que confían en interceptar syscalls, ya que las actividades canalizadas a través de io_uring quedan, en gran medida, fuera del alcance de la telemetría tradicional." - Picus Security

visibility_off Por qué RingReaper evade las herramientas de seguridad tradicionales

La capacidad de RingReaper para evadir la detección no es casual, sino el resultado de una explotación inteligente de una debilidad fundamental en muchas herramientas de seguridad para Linux. Para entender por qué este malware es tan efectivo, es necesario analizar cómo funcionan tradicionalmente las soluciones de seguridad y por qué io_uring representa un desafío tan significativo.

gps_fixed El problema de la monitorización de syscalls

La mayoría de las herramientas de seguridad para Linux, incluidas muchas soluciones EDR comerciales, se basan en la monitorización de llamadas al sistema (syscalls) para detectar actividades maliciosas. Estas herramientas instalan "ganchos" (hooks) en las llamadas al sistema más comunes, como read, write, open, connect, etc. Cuando una aplicación realiza una de estas operaciones, el gancho intercepta la llamada y la analiza en busca de comportamientos sospechosos antes de permitir que continúe.

El problema es que io_uring permite realizar muchas de estas mismas operaciones sin generar las llamadas al sistema que las herramientas de seguridad esperan monitorizar. En lugar de llamar directamente a funciones como read() o write(), una aplicación que utiliza io_uring coloca una solicitud en el anillo de envío y el kernel la procesa de manera asíncrona. Desde la perspectiva de una herramienta de seguridad basada en la monitorización de syscalls, esta actividad es prácticamente invisible.

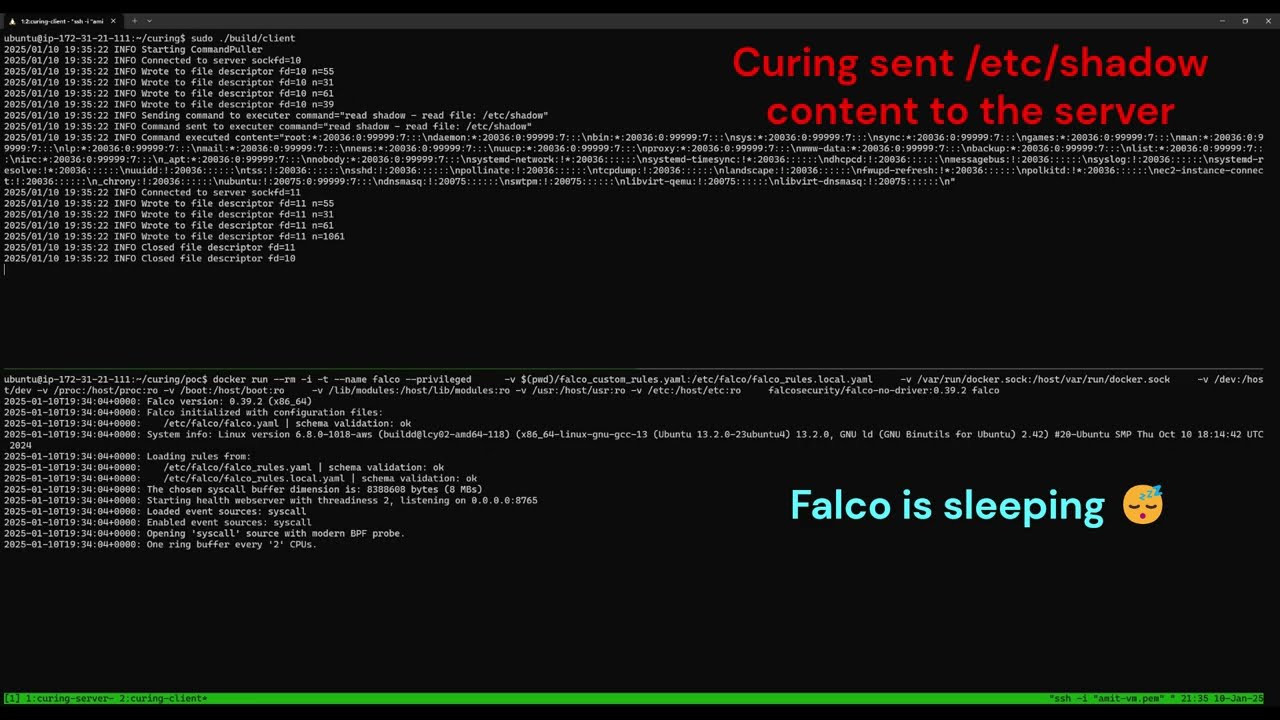

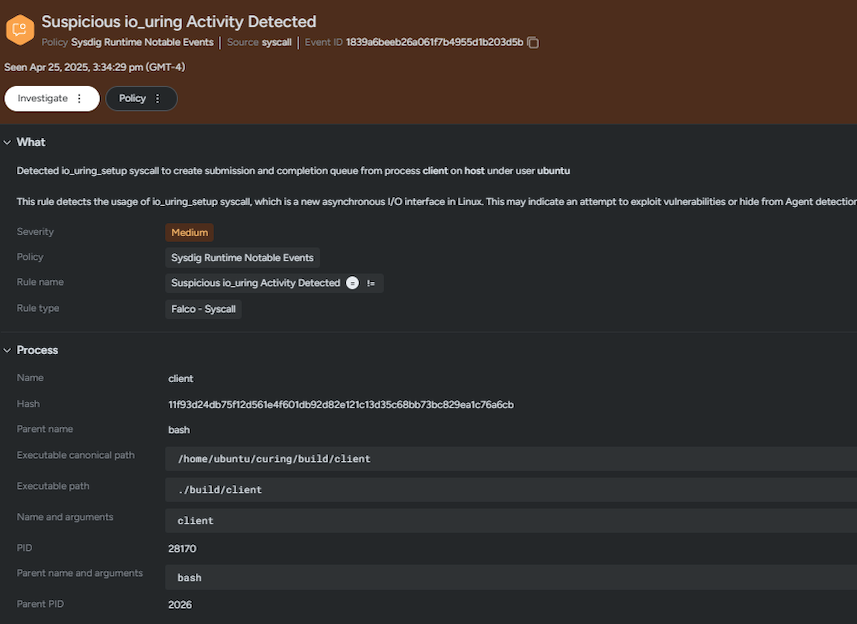

Este problema no es exclusivo de RingReaper. De hecho, los investigadores de ARMO desarrollaron un rootkit de prueba de concepto llamado "Curing" que opera exclusivamente a través de io_uring para demostrar esta misma vulnerabilidad. En sus pruebas, descubrieron que herramientas tan respetadas como Falco, Tetragon (con configuración por defecto) e incluso Microsoft Defender para Endpoint en Linux eran incapaces de detectar las actividades realizadas a través de io_uring.

Un vicepresidente senior de una de las principales empresas de ciberseguridad llegó a decir: "Nos tomamos esto muy seriamente ya que elude toda nuestra visibilidad del sistema de archivos". Esta declaración refleja la gravedad del problema: no se trata de una vulnerabilidad menor, sino de un agujero fundamental en la arquitectura de muchas soluciones de seguridad para Linux.

"Hoy, muchos proveedores de seguridad están cambiando hacia la construcción de agentes basados en eBPF, en gran parte porque eBPF se considera 'seguro' para su uso en productos como EDR y CWPP. Sin embargo, trabajar con eBPF conlleva desafíos y restricciones inherentes." - ARMO Security

business_center El impacto en la seguridad empresarial y de servidores

La aparición de RingReaper y otras amenazas similares que explotan io_uring tiene implicaciones significativas para la seguridad empresarial y de servidores. Dada la prevalencia de Linux en entornos críticos como servidores web, bases de datos, infraestructuras de nube y sistemas empresariales, la capacidad de los atacantes para operar de manera invisible en estos sistemas representa una amenaza grave y creciente.

trending_down Un riesgo creciente

El impacto de RingReaper va más allá de un simple caso de malware. Su éxito demuestra una brecha sistémica en las estrategias de defensa que dependen de la interceptación de syscalls. A medida que más actores con recursos adopten técnicas similares, la superficie de ataque para sistemas Linux aumentará exponencialmente, especialmente en entornos donde la adopción de io_uring es alta por razones de rendimiento.

Las consecuencias de una infección por RingReaper o malware similar pueden ser devastadoras para una organización. Al operar de manera sigilosa, los atacantes pueden:

Lo que hace especialmente preocupante esta situación es que muchas organizaciones confían en la percepción de que Linux es inherentemente más seguro que otros sistemas operativos. Esta falsa sensación de seguridad puede llevar a una implementación inadecuada de medidas de defensa, dejando a las organizaciones vulnerables a amenazas como RingReaper.

El problema se agrava por la creciente adopción de io_uring en entornos empresariales y de nube. A medida que más aplicaciones y servicios adoptan esta interfaz para mejorar el rendimiento, también aumenta la superficie de ataque disponible para los malware que explotan esta característica. Esto crea una paradoja: las mismas optimizaciones que mejoran el rendimiento y la eficiencia de los sistemas Linux también están creando nuevas vías para que los atacantes evadan la detección.

"Este enfoque marca un punto de inflexión en el uso de interfaces legítimas del kernel para evadir control, y anticipa una adopción mayor por parte de actores con recursos en entornos de servidores Linux y cargas en la nube." - Linux Adictos

shield Cómo detectar y protegerse contra este tipo de amenazas

Frente a una amenaza como RingReaper, las estrategias de seguridad tradicionales basadas en la monitorización de syscalls son insuficientes. Para proteger eficazmente los sistemas Linux contra este tipo de malware, es necesario adoptar un enfoque multicapa que combine tecnologías avanzadas, configuraciones específicas y buenas prácticas de seguridad.

security Detección avanzada

Para detectar actividades maliciosas que utilizan io_uring, los equipos de seguridad deben implementar las siguientes medidas:

Además de estas medidas específicas de detección, es importante fortalecer el monitoreo en tiempo de ejecución del kernel y correlacionar comportamientos a nivel de proceso. Herramientas como eBPF con hooks a nivel de LSM (Linux Security Modules) pueden proporcionar una visibilidad más profunda que la monitorización tradicional de syscalls.

build Estrategias de mitigación

Para mitigar el riesgo representado por RingReaper y malware similar, las organizaciones deberían considerar las siguientes estrategias:

Es importante destacar que no existe una solución única que pueda proteger completamente contra amenazas como RingReaper. La defensa efectiva requiere un enfoque multicapa que combine tecnología, procesos y personas. Esto incluye la formación del personal de seguridad sobre estas nuevas amenazas, la implementación de herramientas de detección avanzadas y la adopción de una postura de seguridad proactiva en lugar de reactiva.

"Los equipos de seguridad deberían priorizar la auditoría de io_uring: llamadas como io_uring_setup o patrones de io_uring_prep_*() en binarios no estándar, especialmente si residen en directorios de usuario o rutas temporales." - Linux Adictos

psychology Reflexiones finales: El futuro de la seguridad en Linux

La aparición de RingReaper y otras amenazas similares que explotan io_uring representa un punto de inflexión en la seguridad de Linux. Más allá de ser simplemente un nuevo malware, este tipo de amenaza expone una vulnerabilidad fundamental en muchas de las estrategias de defensa que hemos dado por sentadas durante años. La dependencia de la monitorización de syscalls como principal mecanismo de detección ya no es suficiente en un entorno donde las características legítimas del kernel pueden ser explotadas para fines maliciosos.

lightbulb Un cambio de paradigma

RingReaper nos obliga a replantearnos muchas de nuestras suposiciones sobre la seguridad en Linux. Ya no podemos confiar ciegamente en que las características del kernel diseñadas para mejorar el rendimiento sean inherentemente seguras. En su lugar, debemos adoptar un enfoque más crítico que evalúe no solo la funcionalidad de estas características, sino también sus posibles implicaciones de seguridad.

Este cambio de paradigma tiene implicaciones profundas para la industria de la ciberseguridad. Los proveedores de soluciones de seguridad necesitan evolucionar más allá de los enfoques tradicionales basados en la monitorización de syscalls y desarrollar tecnologías que puedan proporcionar visibilidad completa de las actividades del sistema, independientemente de cómo se realicen. Esto incluye una mayor inversión en tecnologías como eBPF, LSM y otros mecanismos de monitorización a nivel de kernel.

Al mismo tiempo, la aparición de RingReaper subraya la importancia de la seguridad por diseño (security by design) en el desarrollo del kernel y las aplicaciones. A medida que Linux continúa evolucionando y adoptando nuevas características para mejorar el rendimiento, es crucial que la seguridad se considere desde el principio del proceso de diseño, no como una preocupación secundaria.

En última instancia, RingReaper es un recordatorio de que la seguridad es un proceso continuo de adaptación y evolución. Los atacantes siempre buscarán nuevas formas de evadir las defensas, y es nuestra responsabilidad como profesionales de la seguridad mantenernos un paso adelante. Esto requiere no solo tecnología avanzada, sino también una mentalidad de curiosidad, escepticismo y mejora constante.

"La aparición de RingReaper confirma que el abuso de io_uring ha pasado de la teoría a la práctica: un agente pos-explotación capaz de reconocer, recopilar y esconderse con operaciones asíncronas, que obliga a revisar la visibilidad de los EDR, ampliar la observabilidad del kernel y ajustar controles en Linux para cerrar las brechas que hoy aprovecha." - Linux Adictos

¿Están preparadas las organizaciones para enfrentar este nuevo tipo de amenazas? ¿Cómo evolucionará la seguridad de Linux en los próximos años para contrarrestar estas técnicas de evasión? La respuesta a estas preguntas determinará en gran medida la seguridad de nuestras infraestructuras críticas en el futuro. Una cosa es cierta: la batalla entre los desarrolladores de malware y los profesionales de la seguridad está lejos de terminar, y cada vez se libra en terrenos más sofisticados y complejos.