format_list_bulleted Contenido

- Introducción: Cuando la protección se vuelve espionaje

- Cómo funciona FreeVPN.One: El mecanismo de espionaje

- La evolución de una VPN legítima a una herramienta maliciosa

- Permisos peligrosos: Las llaves que abren tu privacidad

- Más allá de FreeVPN.One: Los riesgos generales de las extensiones

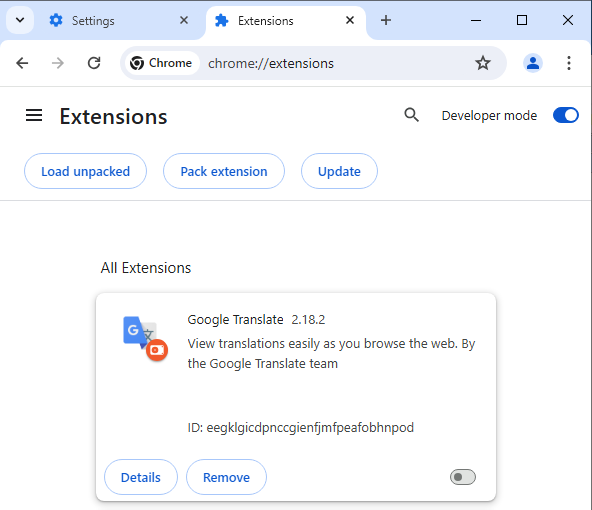

- Cómo protegerte: Medidas de seguridad esenciales

- Conclusión: La importancia de la desconfianza digital

En un mundo donde la privacidad digital se ha convertido en un bien preciado, millones de usuarios recurren a servicios VPN para proteger su identidad y datos en línea. Sin embargo, ¿qué pasa cuando la herramienta que promete protegerse convierte en el principal vehículo de espionaje? Esta es la preocupante realidad que revela FreeVPN.One, una extensión de Chrome que, bajo la promesa de ofrecer una conexión VPN gratuita y segura, está capturando las pantallas de sus usuarios y enviando esa información a servidores externos sin consentimiento.

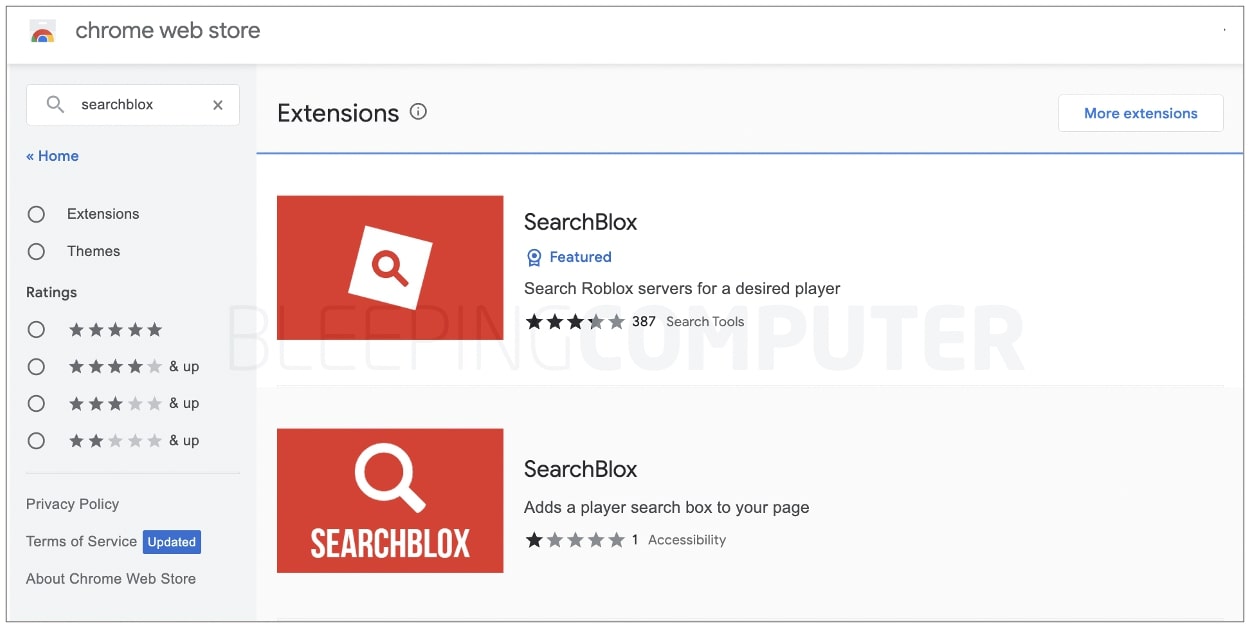

Lo más alarmante de este caso no es solo la existencia de una extensión maliciosa, sino que FreeVPN.One contaba con la insignia "Destacado" de Google en la Chrome Web Store, una distinción que la compañía otorga a las extensiones que "siguen nuestras mejores prácticas técnicas y cumplan un alto estándar de experiencia de usuario y diseño". Con más de 100,000 instalaciones, esta extensión ha estado operando durante meses bajo la apariencia de un servicio legítimo, mientras en realidad realizaba capturas de pantalla de cada sitio web que sus usuarios visitaban.

warning Alerta de seguridad

Si tienes instalada la extensión FreeVPN.One en tu navegador Chrome o en cualquier otro navegador basado en Chromium (Edge, Brave, Arc, etc.), la recomendación es eliminarla de inmediato. Esta extensión ha estado capturando tus pantallas y enviando esa información a servidores externos sin tu conocimiento ni consentimiento.

Este caso, descubierto por la empresa de seguridad Koi Security, expone una vulnerabilidad preocupante en el ecosistema de extensiones de navegador y plantea preguntas importantes sobre la eficacia de los controles de seguridad de Google. ¿Cómo es posible que una extensión con estas características pasara desapercibida durante tanto tiempo? ¿Qué datos han sido comprometidos? Y, lo más importante, cómo podemos protegernos de amenazas similares en el futuro?

security Cómo funciona FreeVPN.One: El mecanismo de espionaje

FreeVPN.One no es simplemente una extensión VPN defectuosa; es una herramienta de espionaje sofisticada diseñada para operar en segundo plano sin que el usuario sea consciente de sus actividades. Según la investigación de Koi Security, esta extensión utiliza un mecanismo de captura de pantalla altamente eficiente que se activa automáticamente cada vez que visitas una página web.

screenshot_monitor Captura de pantalla automática

El proceso es simple pero efectivo: segundos después de que cualquier página se carga en tu navegador, un disparador en segundo plano toma una captura de pantalla y la envía a aitd.one/brange.php, junto con la URL de la página, el ID de la pestaña y un identificador único de usuario. Todo esto ocurre sin ninguna acción por parte del usuario, sin ninguna indicación en la interfaz y, lo más preocupante, sin su conocimiento o consentimiento.

La extensión utiliza una arquitectura de dos etapas para llevar a cabo esta operación. Primero, inyecta automáticamente un script de contenido en cada sitio web que visitas, gracias al permiso all_urls que solicita durante la instalación. Este script espera exactamente 1,1 segundos después de que la página se carga antes de enviar un mensaje interno captureViewport al servicio en segundo plano de la extensión, solicitando la captura de pantalla.

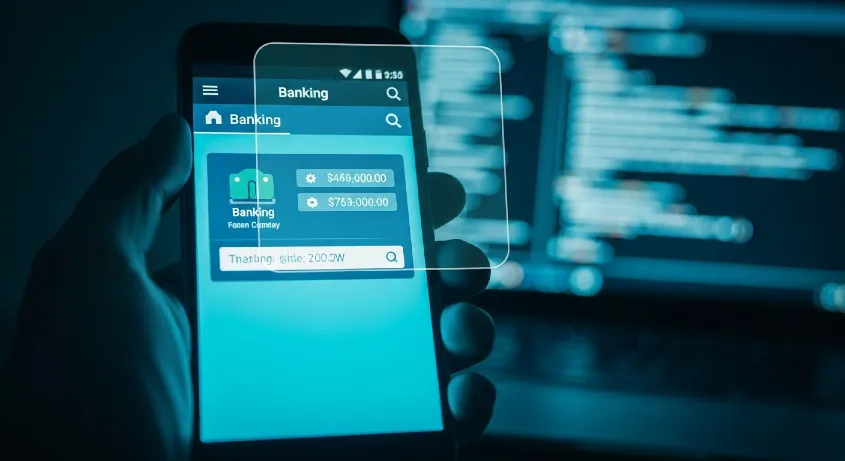

El servicio en segundo plano recibe este mensaje y ejecuta la captura real utilizando la API privilegiada de Chrome chrome.tabs.captureVisibleTab(). Este tiempo de espera no es casual; está diseñado para asegurar que la página se haya renderizado completamente, maximizando así la calidad de la información sensible que podría ser capturada, como contraseñas, datos bancarios, mensajes privados o cualquier otro contenido personal.

enhanced_encryption Ocultamiento mediante cifrado

En su última versión, los desarrolladores de FreeVPN.One introdujeron cifrado AES-256-GCM con encapsulado de clave RSA para ocultar los datos en tránsito. Esto no cambia el comportamiento malicioso de la extensión, pero hace que la exfiltración de datos sea mucho más difícil de detectar a través del monitoreo de red estándar. Los datos capturados se envían a servidores externos como scan.aitd.one, donde los desarrolladores pueden acceder a ellos sin restricciones.

Lo más preocupante es que esta captura de pantalla ocurre incluso en sitios web seguros y sensibles, como Google Sheets, Google Fotos, plataformas bancarias o servicios de correo electrónico. Esto significa que la extensión podría haber capturado información extremadamente sensible de sus usuarios, incluyendo credenciales de acceso, datos financieros, documentos personales y conversaciones privadas.

timeline La evolución de una VPN legítima a una herramienta maliciosa

Una de las características más inquietantes de FreeVPN.One es que no comenzó como una extensión maliciosa. Según la investigación de Koi Security, durante años funcionó como una herramienta VPN básica y legítima, cumpliendo con lo que prometía a sus usuarios. Sin embargo, en algún momento, el desarrollador decidió transformarla en una herramienta de espionaje, introduciendo cambios gradualmente para no levantar sospechas.

history La transformación gradual

La evolución de FreeVPN.One se puede rastrear a través de sus actualizaciones:

Llegó como cualquier otra actualización, silenciosa e poco notable, pero escondía un cambio crítico: se añadió el permiso all_urls. Esto permitía a la extensión acceder a todos los sitios que el usuario visitaba, mucho más de lo que una VPN debería necesitar. Aunque en este punto los scripts de contenido todavía se limitaban a los dominios del proveedor VPN, la puerta estaba abierta.

Se cambió la marca para incluir "Detección de amenazas de IA" y se expandieron los scripts de contenido a todos los sitios web que el usuario visitaba. Para los usuarios, esto parecía una actualización de seguridad, pero en realidad, el desarrollador estaba experimentando, viendo hasta dónde podía llegar sin levantar sospechas.

El 31 de mayo de 2025 se registró el dominio aitd.one. Un mes después, se lanzó la versión 3.1.3 y el espionaje se activó: capturas de pantalla silenciosas en todos los sitios, recopilación de ubicación y detalles del dispositivo, y exfiltración de datos hacia los nuevos servidores de aitd.one.

Finalmente, en la versión 3.1.4 del 25 de julio de 2025, los desarrolladores añadieron cifrado AES-256 y encapsulado de clave RSA, y cambiaron a un nuevo subdominio scan.aitd.one. Mismo comportamiento, pero mucho más difícil de detectar. Lo que comenzó como una VPN de confianza se había convertido en una ventana abierta a la vida digital de sus usuarios.

Esta evolución gradual es particularmente preocupante porque demuestra cómo una extensión aparentemente legítima puede transformarse en una herramienta maliciosa a través de actualizaciones aparentemente inocuas. Los usuarios que habían confiado en la extensión durante años se vieron repentinamente expuestos a un grave riesgo de privacidad sin ninguna advertencia clara del cambio en el comportamiento de la extensión.

key Permisos peligrosos: Las llaves que abren tu privacidad

Una de las cuestiones más críticas en el caso de FreeVPN.One son los permisos que solicita a los usuarios durante la instalación. Mientras que las extensiones VPN legítimas necesitan ciertos permisos para funcionar correctamente, como proxy y storage, FreeVPN.One solicita un conjunto de permisos mucho más amplios que le permiten acceder a casi todos los aspectos de la experiencia de navegación del usuario.

permission El trío peligroso: all_urls, tabs y scripting

FreeVPN.One solicita tres permisos particularmente peligrosos que, en combinación, le permiten realizar un seguimiento completo de las actividades del usuario:

Este permiso permite a la extensión acceder a todos los sitios web que el usuario visita. Con este permiso, la extensión puede inyectar scripts en cualquier página, lo que le permite interactuar con el contenido, modificarlo y capturarlo.

Este permiso proporciona acceso a la API chrome.tabs.captureVisibleTab(), que permite capturar lo que es visible en la pestaña actual del navegador. Es precisamente este permiso el que permite a FreeVPN.One tomar capturas de pantalla de cada sitio que visitas.

Este permiso permite a la extensión ejecutar scripts dinámicamente en cualquier sitio web. En el caso de FreeVPN.One, se utiliza principalmente cuando el usuario hace clic en "Escanear con detección de amenazas de IA", pero también podría usarse para otras actividades maliciosas.

Lo preocupante es que muchos usuarios, al ver que una extensión tiene la insignia "Destacada" de Google, tienden a confiar y otorgan estos permisos sin pensar en las implicaciones. Google afirma que realiza "revisiones de seguridad automatizadas, revisiones humanas y monitoreo de código malicioso o cambios en el comportamiento", pero en este caso, todas estas salvaguardas fallaron.

Además de estos permisos, FreeVPN.One también recopila información del dispositivo y datos de geolocalización al instalarse y al iniciarse. Esta información se envía como análisis codificados en base64 a aitd.one/bainit.php, proporcionando a los desarrolladores un perfil completo de cada usuario, incluyendo su ubicación física y las características de su dispositivo.

"Lo que se vende como seguridad se convierte en un conducto silencioso para recopilar lo que haces y dónde estás. FreeVPN.One muestra cómo una marca de privacidad puede convertirse en una trampa." - Koi Security

privacy_tip Más allá de FreeVPN.One: Los riesgos generales de las extensiones

El caso de FreeVPN.One no es un incidente aislado. Las extensiones de navegador se han convertido en un vehículo popular para los actores de amenazas, ya que les proporcionan acceso a una gran cantidad de información sensible y les ofrecen múltiples vías para la monetización. Una evaluación de riesgos realizada en 2023 sobre 300,000 extensiones de navegador reveló que la mitad (51%) eran de alto riesgo y podrían haber causado "daños importantes".

warning ¿Cómo pueden llegar a tu navegador?

Las extensiones maliciosas pueden llegar a los usuarios de varias formas:

Incluso en tiendas legítimas como la Chrome Web Store, las extensiones maliciosas pueden colarse disfrazadas de herramientas útiles, como bloqueadores de anuncios, asistentes de IA o herramientas de seguridad.

Los ciberdelincuentes pueden compartir enlaces a extensiones maliciosas a través de correos electrónicos de phishing, redes sociales o sitios web comprometidos.

Instalar extensiones desde fuentes no oficiales es especialmente peligroso, ya que estas tiendas no cuentan con los mismos controles de seguridad que los mercados oficiales.

Otra táctica común es que los autores de amenazas secuestren o adquieran una extensión legítima y la utilicen para enviar actualizaciones maliciosas a toda su base de usuarios. A veces, las extensiones pueden parecer completamente legítimas, pero al activarse se programan para instalar nuevos payloads con funciones maliciosas, como ocurrió con FreeVPN.One.

data_thief ¿Qué pueden hacer las extensiones maliciosas?

Las acciones que pueden realizar las extensiones maliciosas son variadas y peligrosas:

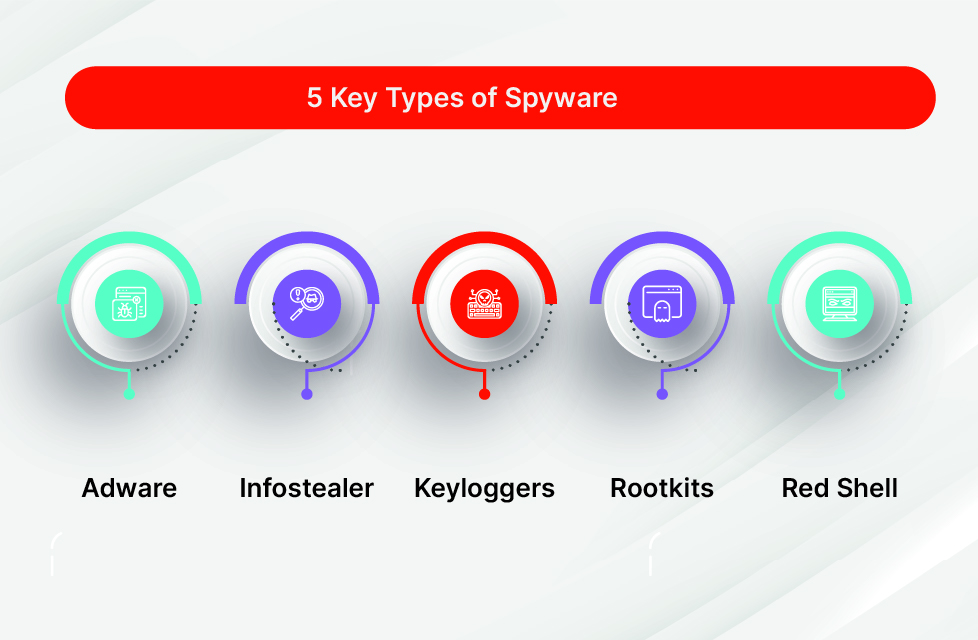

Pueden robar nombres de usuario y contraseñas, historial de navegación, cookies de sesión (que permiten acceder a cuentas sin necesidad de contraseña) e información financiera.

Pueden dirigir a los usuarios a sitios web que alojan malware, incluidos ladrones de información y troyanos bancarios.

Pueden inyectar anuncios no deseados en la experiencia de navegación o incluso instalar malware adicional en el dispositivo del usuario.

Pueden crear una puerta trasera en el navegador para acceder en el futuro o utilizar los recursos del sistema para minar criptomonedas sin el conocimiento del usuario.

El problema se agrava porque las personas suelen confiar en las extensiones, especialmente si se descargan de fuentes oficiales. La realidad es que, al instalar y conceder permisos a una extensión, podrías estar permitiendo involuntariamente a agentes maliciosos acceder a tus datos más sensibles. Esta confianza es precisamente lo que explotan los actores de amenazas para llevar a cabo sus actividades maliciosas.

shield Cómo protegerte: Medidas de seguridad esenciales

Ante la creciente amenaza que representan las extensiones maliciosas como FreeVPN.One, es fundamental que los usuarios adopten medidas de seguridad proactivas para proteger su privacidad y datos. Afortunadamente, existen varias estrategias y buenas prácticas que pueden ayudarte a minimizar los riesgos asociados con el uso de extensiones de navegador.

search Investiga antes de instalar

Antes de instalar cualquier extensión, realiza una investigación exhaustiva:

Busca información sobre el desarrollador. ¿Es una empresa reconocida? ¿Tiene un sitio web profesional? ¿Ha desarrollado otras extensiones con buena reputación?

No te limites a la puntuación general. Lee varias reseñas, tanto positivas como negativas, y presta atención a los comentarios recientes que puedan indicar cambios en el comportamiento de la extensión.

Realiza búsquedas en Google sobre la extensión y su desarrollador. ¿Ha habido informes de comportamiento sospechoso? ¿Ha sido mencionada en artículos de seguridad?

Los permisos que solicita una extensión son uno de los indicadores más claros de su comportamiento potencial. Si una extensión solicita permisos que parecen excesivos para su función declarada, debería ser una señal de alarma. Por ejemplo, un bloqueador de anuncios no debería necesitar acceso a tus contraseñas o datos de navegación detallados.

security Otras medidas de protección

Las actualizaciones de navegador suelen incluir parches de seguridad que protegen contra vulnerabilidades conocidas. Asegúrate de siempre utilizar la versión más reciente.

Incluso si una extensión maliciosa roba tus contraseñas, la autenticación multifactor proporciona una capa adicional de seguridad que puede impedir el acceso no autorizado a tus cuentas.

Algunos navegadores ofrecen modos de navegación segura con funciones adicionales de seguridad. Estos modos son especialmente útiles cuando realizas transacciones financieras o accedes a información sensible.

Utiliza un antivirus o suite de seguridad de un proveedor de confianza y realiza análisis periódicos para detectar posibles amenazas en tu dispositivo.

Finalmente, es importante que evalúes críticamente la necesidad de cada extensión que instalas. Cada extensión que agregas a tu navegador aumenta tu superficie de ataque y representa un potencial riesgo para tu privacidad y seguridad. Antes de instalar una nueva extensión, pregúntate: ¿Realmente necesito esta función? ¿El beneficio que ofrece supera el riesgo potencial? ¿Hay alternativas más seguras para lograr el mismo resultado?

"Todos los programas que instalamos, por pequeños que sean, conllevan un elemento de confianza; de hecho, esta confianza puede ser especialmente importante en el caso de las extensiones del navegador, ya que funcionan directamente dentro de tu puerta de entrada a Internet." - WeLiveSecurity

psychology Conclusión: La importancia de la desconfianza digital

El caso de FreeVPN.One es un recordatorio aleccionador sobre los peligros que acechan en el ecosistema digital. Lo que comenzó como una herramienta legítima para proteger la privacidad se transformó gradualmente en una de las mayores invasiones a la privacidad imaginable, todo bajo la apariencia de un servicio verificado por Google. Este incidente expone vulnerabilidades preocupantes no solo en los controles de seguridad de las tiendas de extensiones, sino también en nuestra tendencia a confiar ciegamente en las herramientas digitales que prometen proteger nuestros datos.

balance Lecciones aprendidas

El caso de FreeVPN.One nos deja varias lecciones importantes:

El hecho de que una extensión tenga la insignia "Destacada" de Google o cualquier otra distinción similar no garantiza que sea segura. Los controles automatizados y las revisiones humanas pueden fallar, como demuestra este caso.

Una extensión que era segura cuando la instalaste puede convertirse en una amenaza a través de actualizaciones posteriores. Es importante revisar periódicamente las extensiones instaladas y estar atento a cambios en su comportamiento.

Los servicios gratuitos, especialmente los relacionados con la privacidad y la seguridad, deben ser abordados con escepticismo. Como dice el refrán, "si el producto es gratis, tú eres el producto". En el caso de FreeVPN.One, los usuarios pagaron con su privacidad por un servicio VPN gratuito.

Este incidente también plantea preguntas importantes sobre la responsabilidad de las empresas tecnológicas en la protección de sus usuarios. Google, como operador de la Chrome Web Store, tiene la obligación de garantizar que las extensiones disponibles en su plataforma sean seguras. El hecho de que FreeVPN.One pudiera operar durante meses con la insignia "Destacada" mientras realizaba actividades de espionaje sugiere que los controles actuales son insuficientes.

priority_high Acción inmediata recomendada

Si tienes instalada la extensión FreeVPN.One en tu navegador, elimínala inmediatamente. Además, revisa todas las extensiones instaladas en tu navegador y elimina aquellas que no reconozcas o no utilices regularmente. Considera cambiar tus contraseñas, especialmente si has utilizado sitios sensibles como bancos o servicios de correo electrónico mientras tenías la extensión instalada.

En última instancia, el caso de FreeVPN.One nos enseña que en el mundo digital, la desconfianza saludable es una de nuestras mejores defensas. No se trata de vivir con paranoia constante, sino de adoptar un enfoque crítico y consciente de las herramientas digitales que utilizamos y de los permisos que otorgamos. Cada extensión que instalamos, cada aplicación que descargamos, cada servicio que utilizamos, representa una decisión sobre nuestra privacidad y seguridad.

Como usuarios, tenemos la responsabilidad de educarnos sobre los riesgos digitales y adoptar prácticas de seguridad sólidas. Pero también las empresas tecnológicas tienen la responsabilidad de implementar controles más estrictos y transparentes para proteger a sus usuarios. Solo a través de un esfuerzo conjunto entre usuarios y empresas podemos construir un ecosistema digital más seguro y respetuoso con la privacidad.

"La próxima vez que busques descargar un complemento para tu navegador, ten en cuenta los riesgos a los que puedes exponerte. Lo que se vende como seguridad puede convertirse en una trampa para tu privacidad." - WeLiveSecurity